python语言如何保密源代码以防止逆向工程?

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

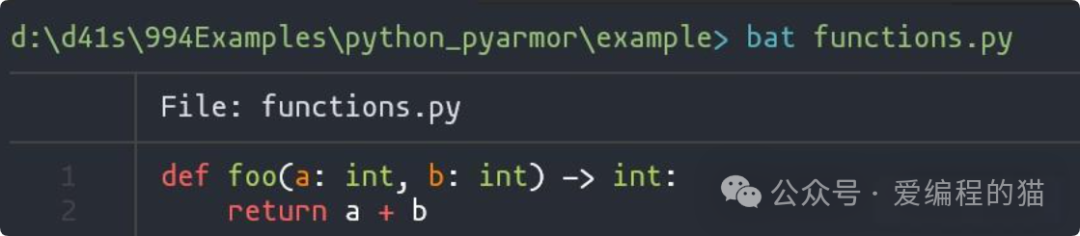

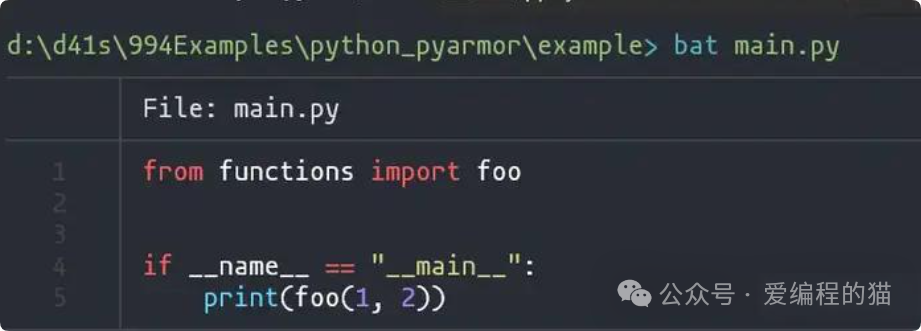

Python作为解释型语言,代码本身易被反编译、阅读和篡改,一旦核心逻辑泄露,可能引发知识产权被盗、业务规则暴露、系统被恶意篡改等风险。  比如C\C++可以编译成二进制代码,Java可以编译成.class字节码,python是否也有相似的功能?假如没有,是否就意味着用python语言开发的项目源代码总是暴露的...... 接下来给你推荐一个, 包好用的。pyarmor 库我认为就是 Python 混淆界的天花板了。你看我的例子就知道了。我们定义两个文件, 一个叫 main.py; 另一个叫 functions.py。 在 functions 里定义一个 foo 方法。 整个 functions.py 代码如下:  main.py 也很简单, 代码如下:  接下来就是见证时刻的奇迹了。 安装会的哦?

开始混淆安装·完后其实运行混淆的指令异常简单:

info 的信息我相信题主应该可以看明白, 就是说明了一下你当前的 Python 版本。 Pyarmor 的版本。 你的混淆目标系统是什么。 然后就是扫描文件, 混淆进度, 混淆成功后写入到了什么文件。 除非有特别的制定, 否则生成目录一般就是 dist 了。能看到最后一行 "obfuscate scripts OK" 就说明混淆完毕了。 其实验证混淆时候OK, 你可以这么做:

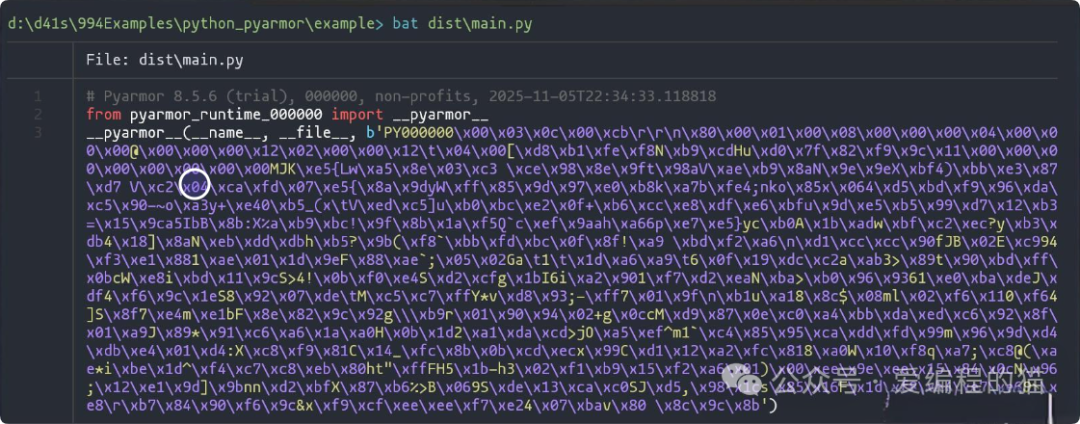

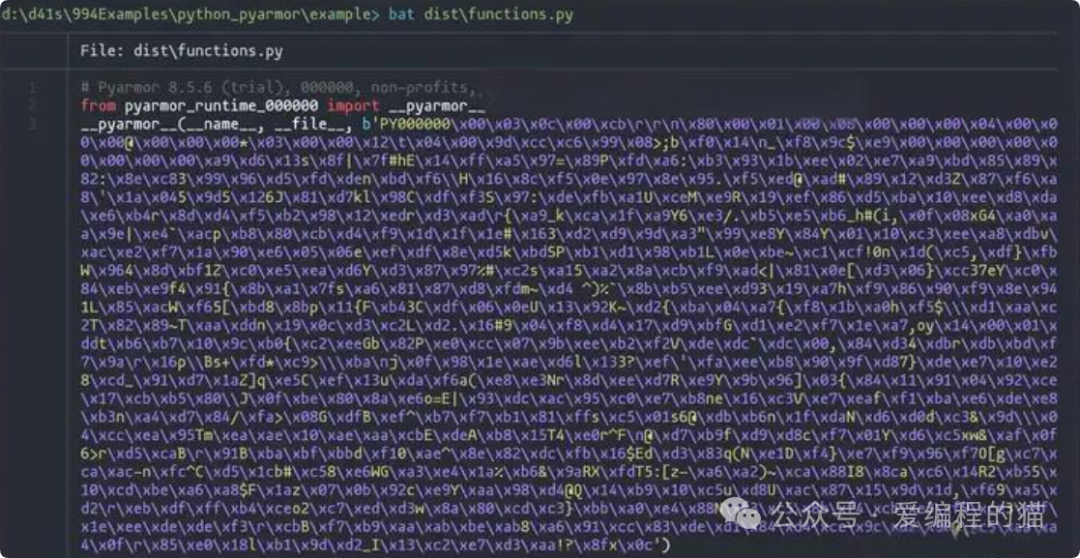

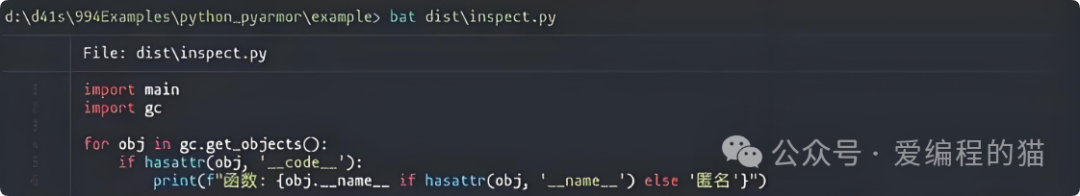

怎么样, 是不是这样就可以了? 那混淆出来的是什么呢? 我分别打开 main.py 和 functions.py 混淆后的给你看看你就知道了。 下面这个是main.py 的:  这个是 functions.py 的:  以上就是混淆的全部内容了。 这个混淆的程度了 pyarmor 并不提供复原的功能, 所以这是个单向的操作。源代码逻辑可能需要题主你自行保存好。比如只有线上是混淆的代码。本地还是原始代码。 不过啊, 虽然一般商业保密性而言, pyarmor 的混淆程度已经算是基本够用了。 但是, 也不是不能猜出来到底运行了什么。 就拿我这个代码为例, 生成的不是两个混淆的代码文件吗? 你只需要在 dist 文件夹里创建如下代码文件:  如果大家感兴趣可以具体看看输出的内容。也许有新的收获。

总之,代码防护的本质是 “让攻击成本高于收益”,根据自身业务场景选择合适的方案,平衡安全性与开发维护成本,才是最合理的选择。 以下是一些常用的方法: 1. 代码混淆(Obfuscation) 代码混淆是一种通过改变源代码的结构和命名方式来提高代码可读性差的技术。这包括但不限于变量名、函数名重命名、控制流变换等。Python中可以使用工具如pyarmor、pyobfuscate等来实现代码混淆。 2. 加密代码 将Python代码加密成字节码或机器码,使得源代码本身不再是可读的文本形式。例如,可以使用pycrypt库来加密Python文件,然后再通过特定的解释器来运行这些加密后的文件。 3. 使用编译型语言 将Python代码转换为C++或其他编译型语言,然后编译成二进制文件。例如,可以使用Cython或PyInstaller来将Python代码编译成独立的可执行文件。 4. 使用硬件安全模块(HSM) 对于高度敏感的应用,可以考虑将关键代码和数据存储在硬件安全模块中,这样即使软件被破解,数据仍然受到硬件级别的保护。 示例:使用Pyarmor进行代码混淆 安装Pyarmor: 使用Pyarmor混淆Python脚本: 这将会生成一个加密后的.pyc文件,运行时需要用Pyarmor提供的解释器来运行。 示例:使用PyInstaller编译Python应用 安装PyInstaller: 编译Python脚本为可执行文件: 这将生成一个独立的可执行文件,通常更难被逆向工程。 通过上述方法,可以显著增加Python代码的保护级别,但重要的是要明白没有任何技术手段能提供100%的保护。通常需要结合多种方法使用,以达到最佳的安全效果。 阅读原文:https://mp.weixin.qq.com/s/5NVlNE2QmNx2o7kc-p5DmQ 该文章在 2025/12/29 9:47:23 编辑过

|

关键字查询

相关文章

正在查询... |

||||||||