Wireshark 抓包实战:教你从流量中锁定 SSRF 攻击的方法

|

admin 2025年12月31日 22:19

本文热度 314

2025年12月31日 22:19

本文热度 314

|

介绍

流量分析

Wireshark 通过捕获网络数据包,帮助安全分析师识别异常流量模式。在 SSRF(服务器端请求伪造)攻击中,攻击者利用服务器配置缺陷,通过服务器发起对内部资源的请求。通过 Wireshark 分析目标服务器的出站请求,可以筛选出指向非标准端口或内部 IP 地址的 HTTP/S 请求,这些请求可能是攻击迹象。例如,可以过滤 http.request.method == "GET" 并检查响应状态码,如 200 或 302,结合 URL 参数特征进一步确认攻击行为。

协议识别

Wireshark 支持多种协议的深度解析,如 HTTP、HTTPS、TCP 等,为 SSRF 攻击分析提供关键信息。在捕获的流量中,重点关注 HTTPS 握手和加密流量解密(需配置证书)。攻击者可能通过 HTTP 重定向(301/302)或 Proxies 间接访问目标,分析这些跳转链可揭示攻击路径。此外,TLS 版本和证书验证失败的数据包,可能指示攻击者尝试绕过安全机制,通过 Wireshark 识别这些异常,可快速定位攻击源头。

动态追踪

利用 Wireshark 的实时追踪和统计功能,可动态分析 SSRF 攻击过程。例如,通过“对话”或“顺序包”视图,观察同一源 IP 在短时间内多次请求内部服务的行为,结合时间戳和流量频率,可判定为攻击。此外,Wireshark 的“颜色编码”功能可标记可疑 IP 或端口,便于关联分析。通过综合流量模式、协议特征和动态行为,可高效锁定 SSRF 攻击,并为后续溯源提供数据支撑。

流程

ssrf流量分析

启动靶场

image

image

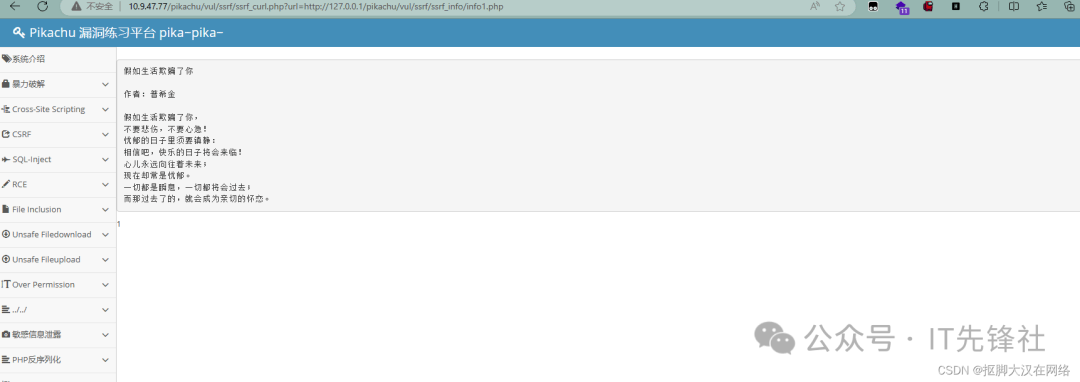

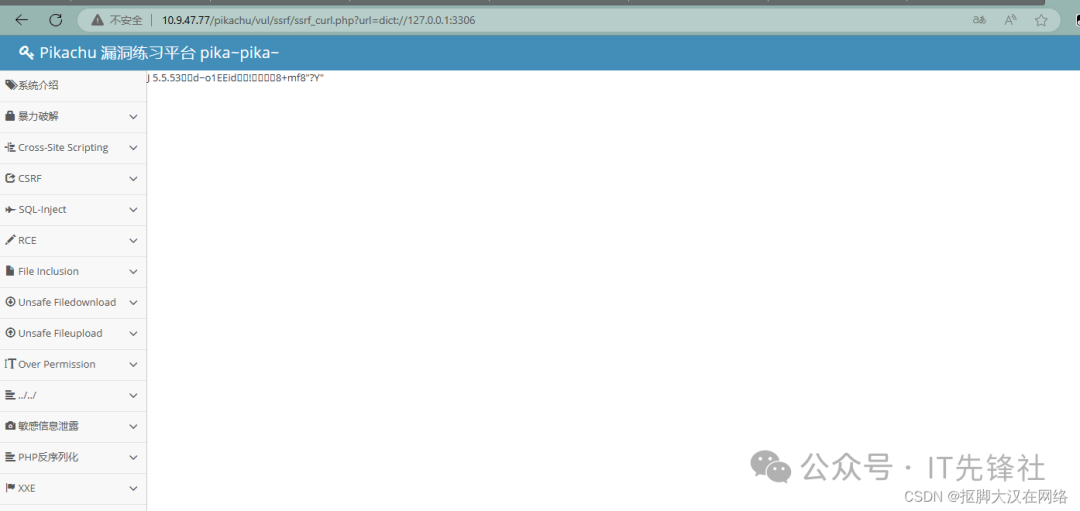

进行攻击

image

image

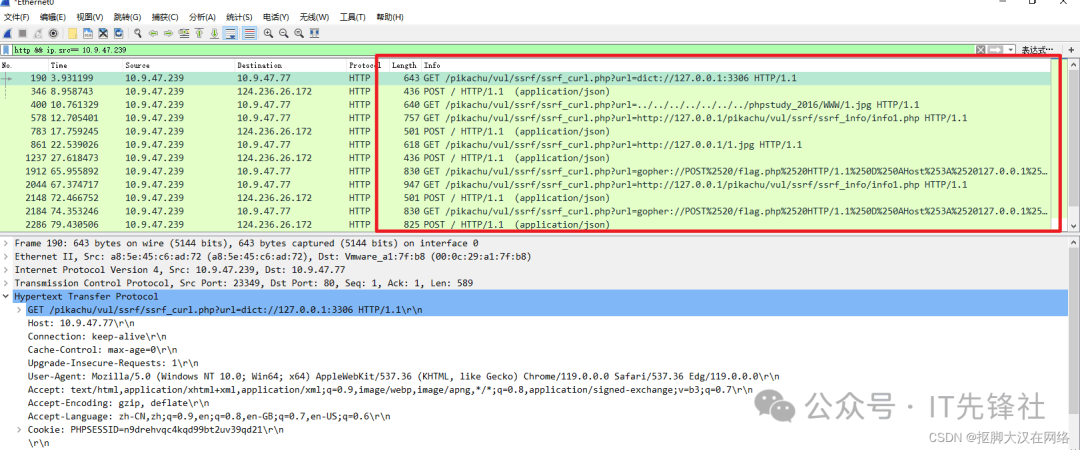

查看wireshark分析流量包

image

image

很明显的出现了一些gopher、php、dict等伪协议和探测端口、访问敏感文件

阅读原文:原文链接

该文章在 2026/1/4 18:28:53 编辑过