网站被 SQL 注入攻击?Wireshark 流量分析,5 分钟定位恶意请求

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

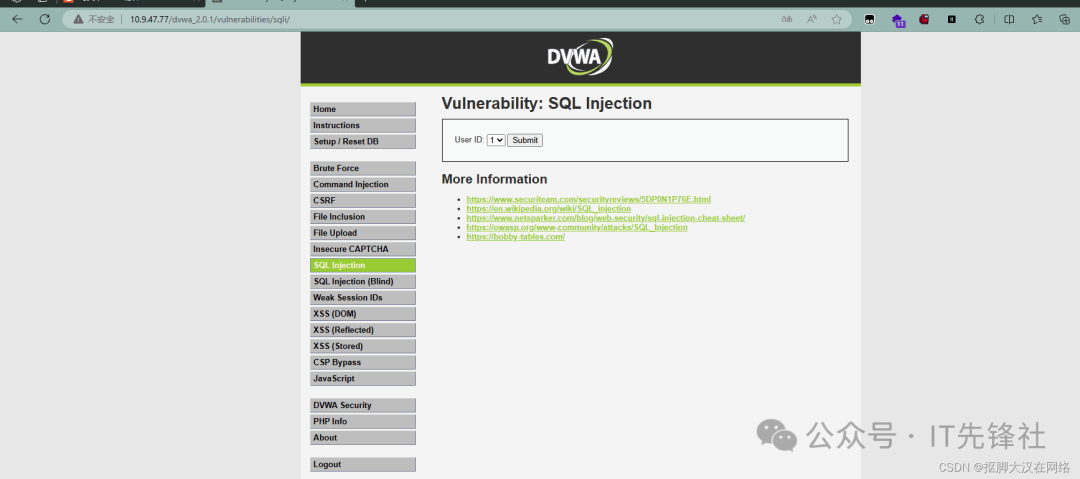

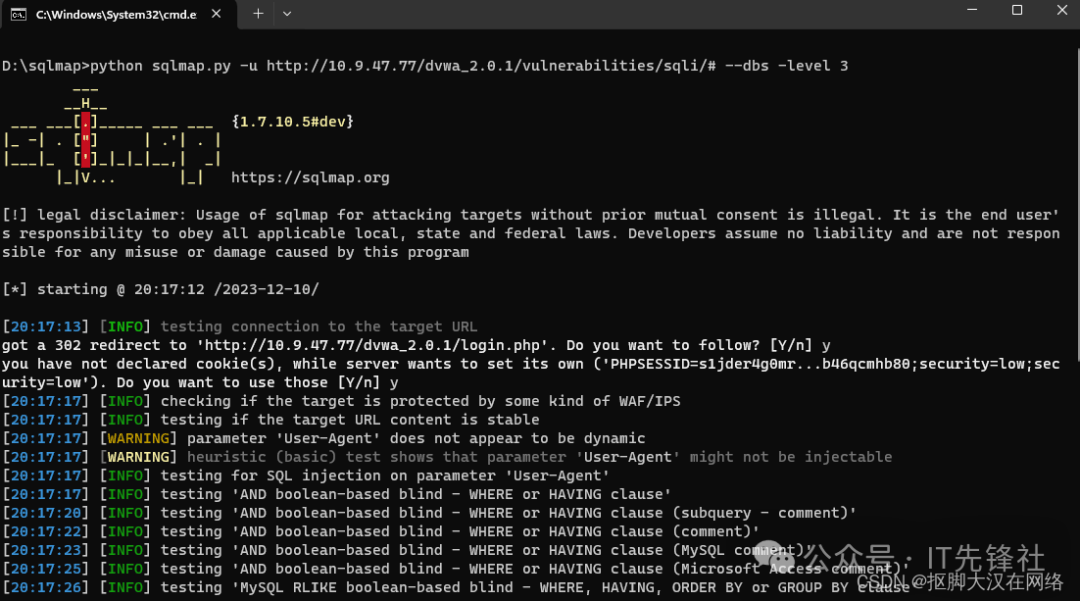

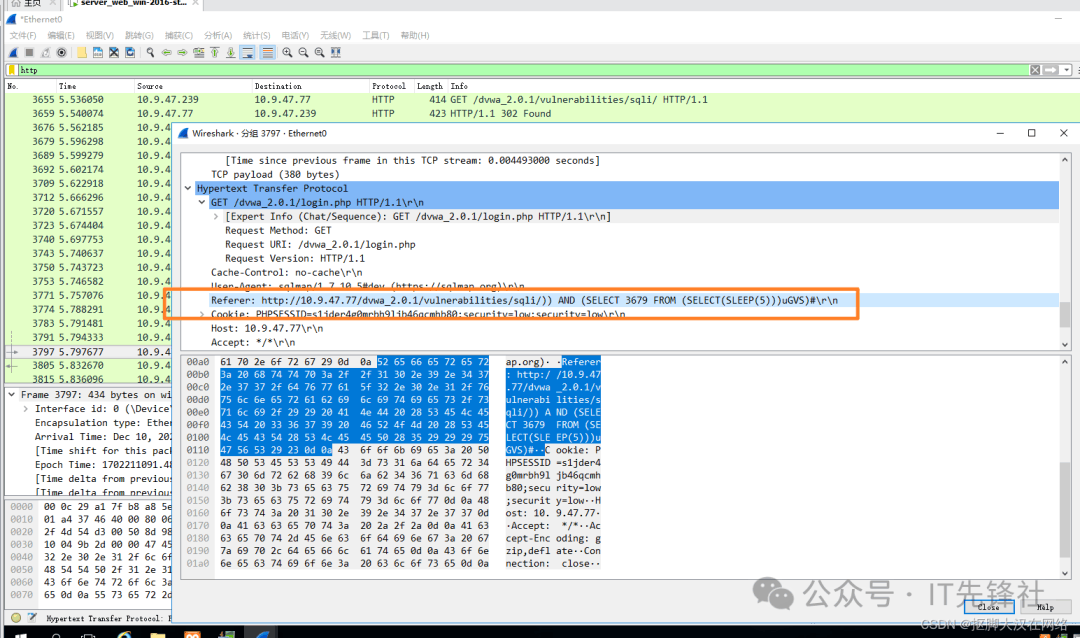

介绍流量分析技术 利用Wireshark对网络流量进行深入分析,能够捕获并检查SQL注入攻击过程中的数据包。通过筛选特定的协议和端口,可以快速识别异常的SQL查询请求,进而定位恶意流量源头。这种方法不仅适用于实时监控,也适用于事后追溯攻击路径,为安全防御提供数据支持。 时间效率优化 在遭遇SQL注入攻击时,时间就是关键。通过预先配置Wireshark的显示过滤器,结合攻击发生时间窗口进行实时分析,可以在短短5分钟内锁定恶意请求。这种快速响应机制大大缩短了从攻击发生到定位源头的周期,有效减少了潜在的损害范围,提升了网络安全应急响应能力。 攻击特征识别 SQL注入攻击通常伴随着特定的数据包特征,如长URL、特殊字符序列或异常的协议使用。利用Wireshark的协议解码和内容显示功能,可以详细检查数据包中的SQL语句片段、用户代理信息、IP地址等关键元数据。通过识别这些攻击特有的指纹,不仅能够快速定位恶意请求,还能为后续的攻击溯源和系统加固提供重要线索。 流程sql注入的流量分析启动靶场  进行攻击  查看wireshark分析流量包  可以看到大量请求报文中明显带有sql语句 阅读原文:原文链接 该文章在 2026/1/4 18:27:52 编辑过 |

关键字查询

相关文章

正在查询... |