别再被 DDoS 搞懵!Wireshark 抓包实测:SYN 泛洪攻击的 “无应答包” 特征,一眼就能抓

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

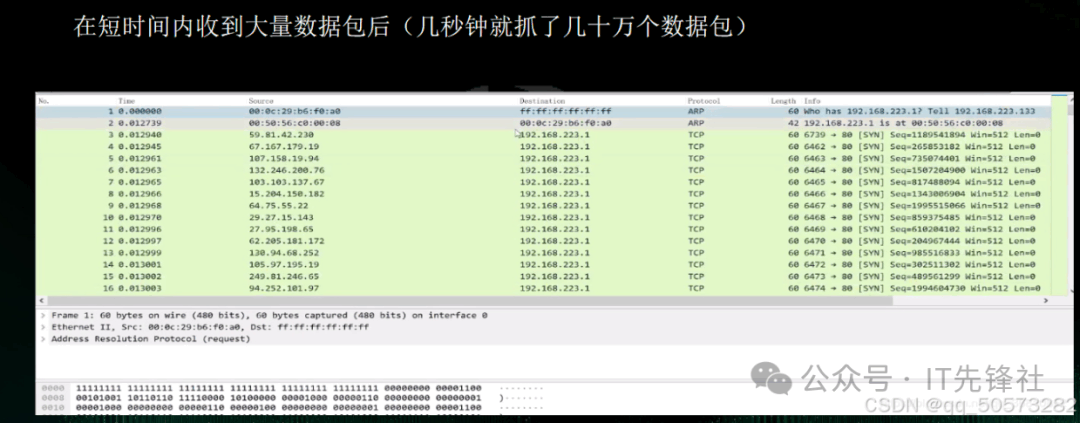

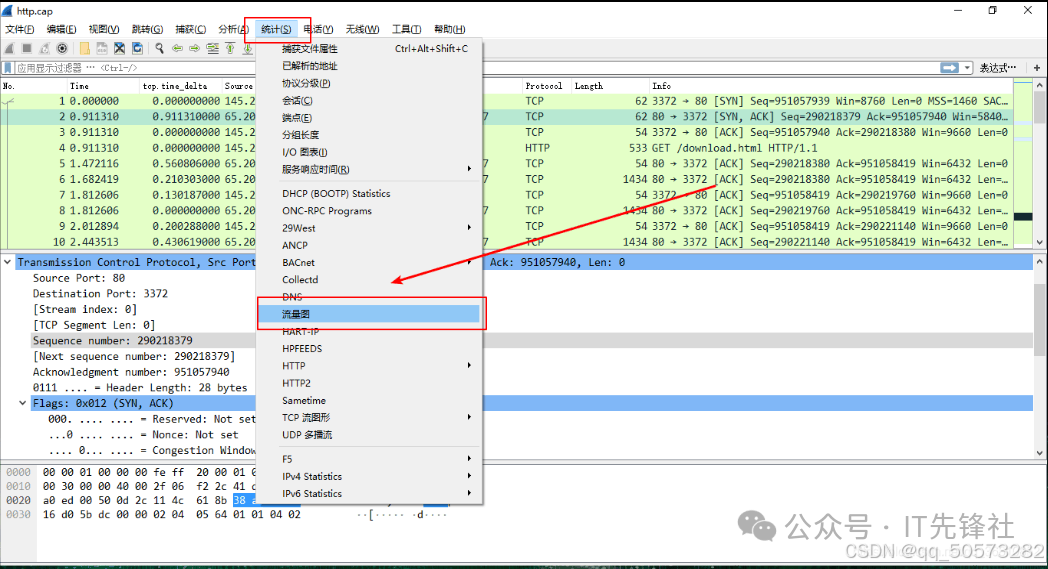

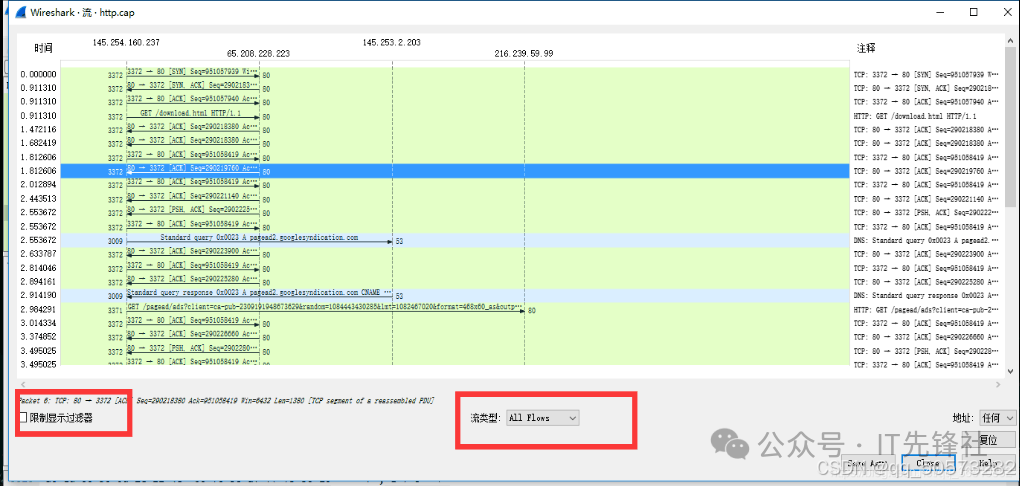

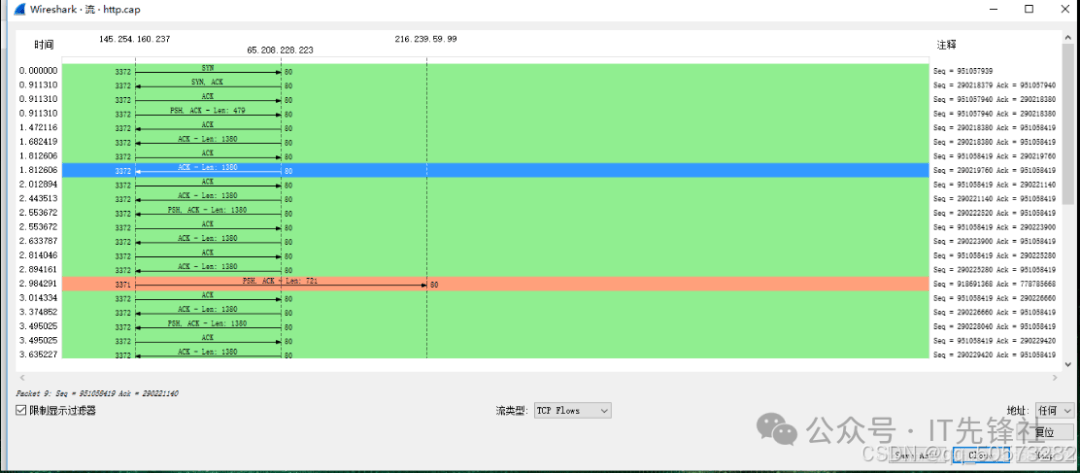

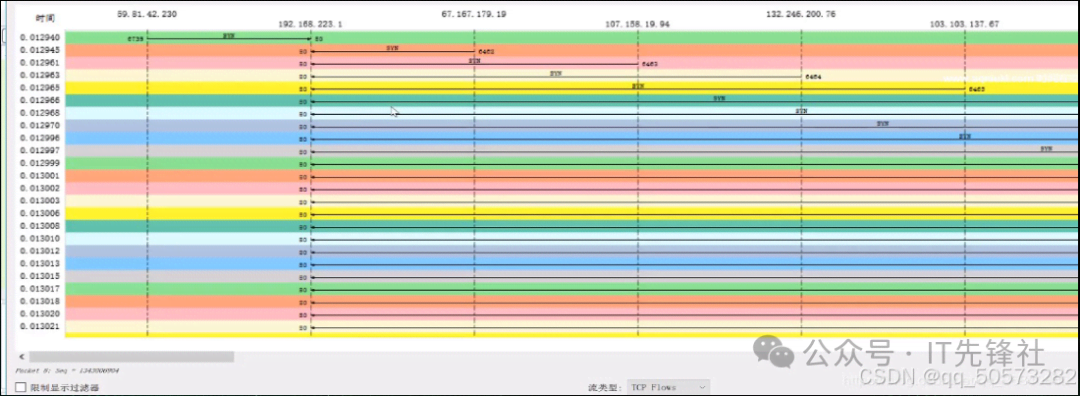

介绍关键技术点1:SYN泛洪攻击 SYN泛洪攻击是一种常见的分布式拒绝服务(DDoS)攻击方式,攻击者通过向目标服务器发送大量的SYN请求报文,但不完成三次握手的后续步骤,从而耗尽服务器的连接资源。这种攻击的特点是发送大量无应答的SYN包,导致服务器无法处理正常的连接请求。使用Wireshark抓包工具,可以实时监测网络流量,识别出这些无应答的SYN包,从而快速发现并应对SYN泛洪攻击。 关键技术点2:Wireshark抓包 Wireshark是一款强大的网络协议分析工具,能够捕获并解析网络中的数据包。在面对DDoS攻击时,Wireshark可以帮助网络管理员实时监控网络流量,识别异常数据包。通过抓取网络数据包,可以分析出攻击的具体特征,如SYN泛洪攻击中的大量无应答SYN包。这样,管理员就能快速定位攻击来源,并采取相应的防御措施,保护网络系统的安全。 关键技术点3:无应答包特征 无应答包是SYN泛洪攻击中的关键特征,攻击者发送大量SYN请求报文后不完成三次握手的后续步骤,导致服务器无法处理正常的连接请求。这些无应答包通常具有源IP地址随机或伪造、目的IP地址为目标服务器、协议类型为TCP等特点。通过分析无应答包的特征,可以快速识别SYN泛洪攻击,并采取相应的防御措施,如限制SYN请求速率、使用SYN Cookies等技术,从而保护网络系统的安全。 流程拒绝服务流量分析:当前存在着多种多样的拒绝服务攻击手段,其中最为典型的两种攻击方式分别是SYN flooding攻击和UDP flooding攻击。SYN flooding攻击是专门针对TCP协议设计的一种攻击,其核心目的在于耗尽目标系统上所有可用的连接请求资源。与此相对,UDP flooding攻击则针对UDP协议实施,主要意图是彻底耗尽目标所在网络的总带宽资源。在此我们将重点以SYN flooding攻击作为案例分析对象。 SYN flooding攻击和UDP flooding攻击(仅发送握手请求而不发送应答的握手请求)   在左下角位置设置了一个过滤器显示选项,当您选中该选项后,系统将展示经过显示过滤器处理后的数据包。  以下为标准的TCP数据流  通过分析syn泛洪攻击所产生的数据流量,我们可以观察到其中包含了大量未得到响应的数据包。  阅读原文:原文链接 该文章在 2026/1/4 18:27:28 编辑过 |

关键字查询

相关文章

正在查询... |