零基础也能会!Wireshark 分析黑客攻击流量:识别攻击特征 + 应急排查

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

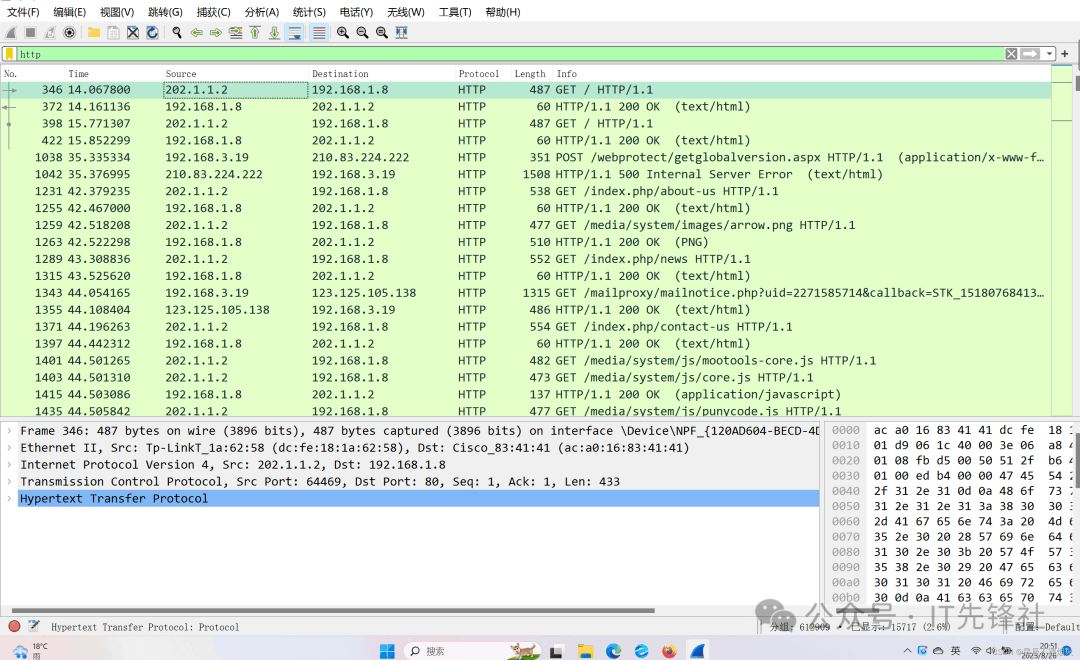

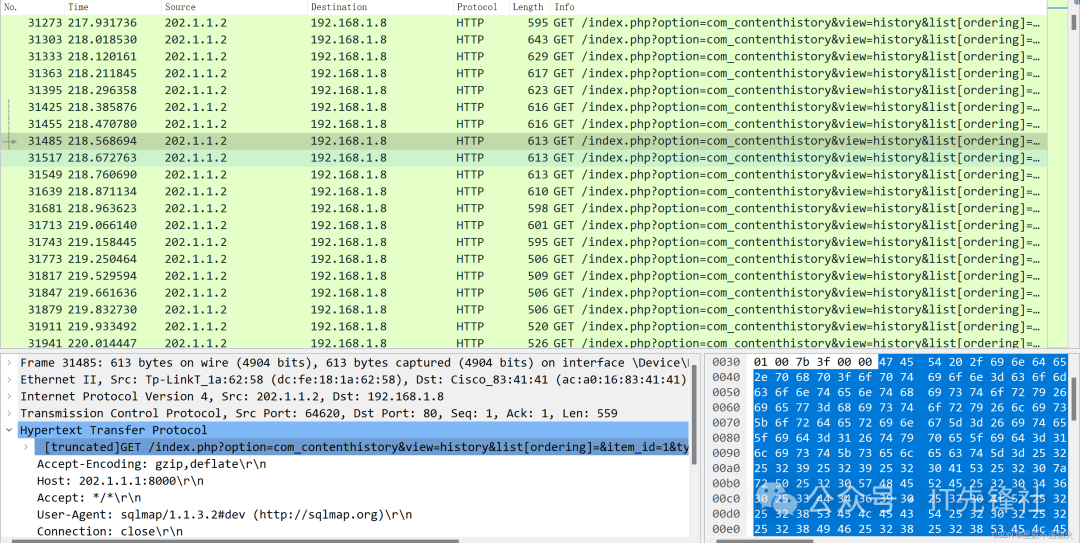

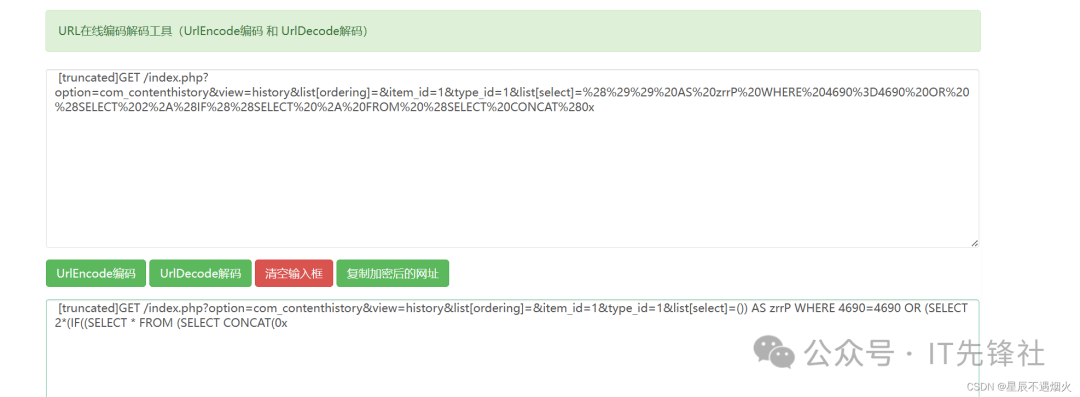

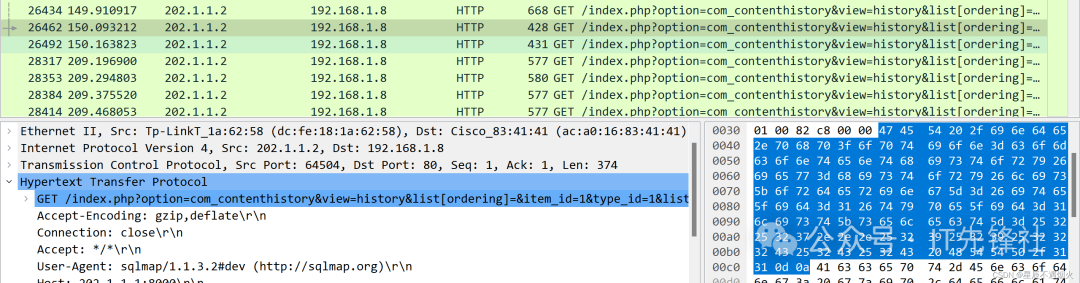

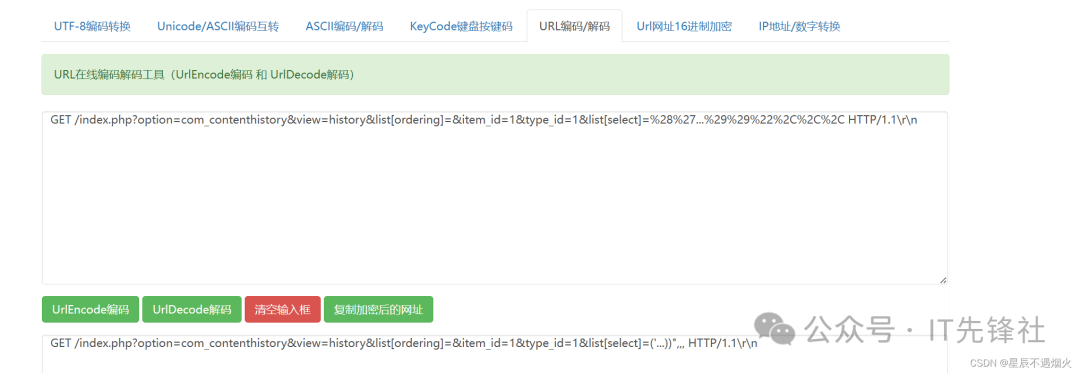

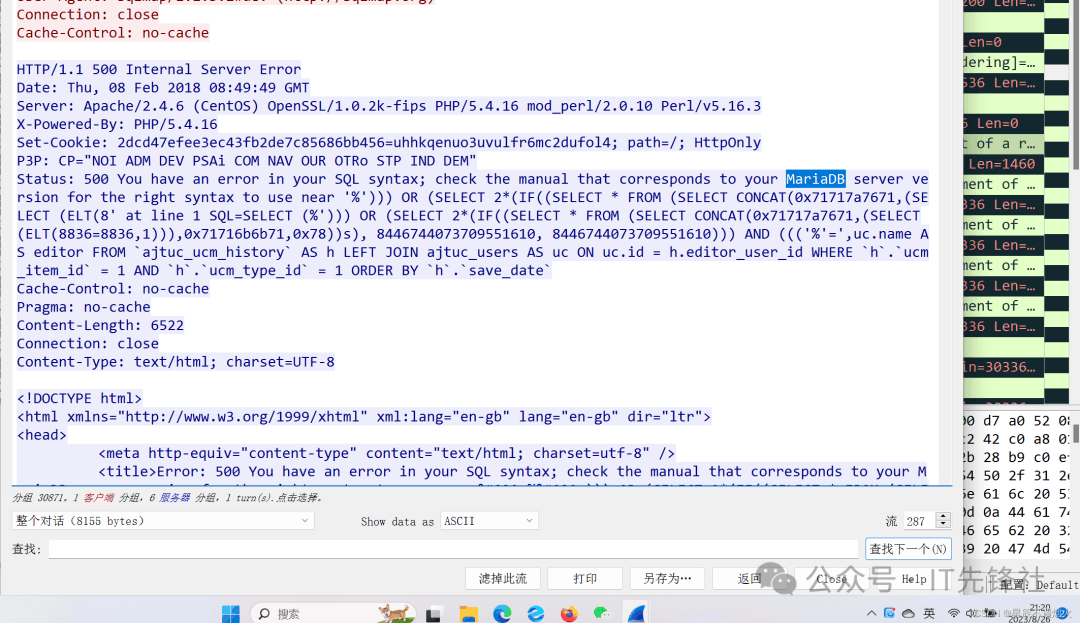

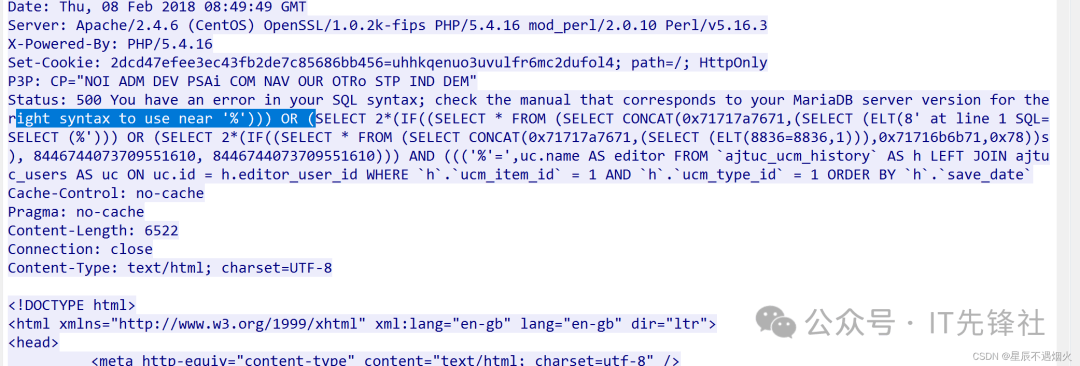

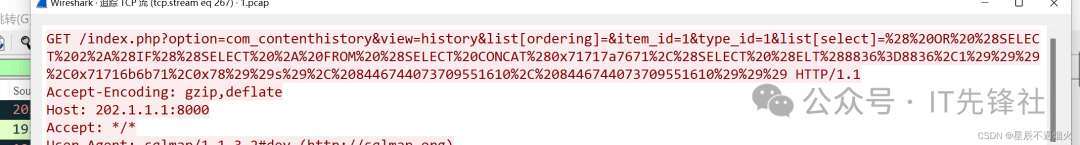

介绍识别攻击特征 Wireshark是一款功能强大的网络协议分析工具,它能够捕获并解析网络流量,帮助用户识别各种网络攻击的特征。通过分析数据包的详细信息,如源地址、目的地址、端口号、协议类型等,用户可以识别出异常流量模式,如DDoS攻击、端口扫描、恶意软件通信等。此外,Wireshark还提供了多种过滤器和统计功能,使用户能够快速定位和分析可疑活动,从而有效应对网络安全威胁。 应急排查 在网络安全事件发生时,Wireshark是应急排查的重要工具。它能够帮助管理员快速捕获和分析网络流量,找出攻击的源头和路径,从而采取相应的应对措施。例如,通过分析网络数据包,管理员可以确定攻击者的IP地址、使用的攻击工具和攻击手法,进而制定有效的防御策略。此外,Wireshark还能够帮助管理员恢复网络服务,减少安全事件造成的损失。 流程wireshark流量分析要求: 1.黑客攻击过程中率先遭袭的目标计算机的网卡所使用的IP地址。 2.黑客对URL的哪一个参数实施了SQL注入 3.第一个受害主机网站数据库的表前缀(加上下划线例如abc) 4.首个遭受攻击的主机网站数据库的名称 当我们最初观察到SQL注入迹象时,通常可以推断出所涉及的协议是HTTP或HTTPS。基于这一判断,我们应当进一步对相关流量实施过滤措施。  由这张图我们不难得出,202.1.1.2和192.168.1.8出现的次数较多,而注入就需要短时间进行大量的访问,所以不难得出,受害主机IP为192.168.1.8,攻击则为202.1.1.2 为了获得这一结果,我们需要对源IP地址为202.1.1.2进行分析,以确定在哪个参数中发生了注入。  对包进行url解码 在这里我们发现注入点list[select]  我们在对其他包进行分析,不难发现一直在尝试进行注入,且注入工具为sqlmap   那么到现在为止我们就需要对流量进行追踪(TCP)数据库名为maridb  在当前界面中同样出现了错误提示,经过仔细观察可以发现,该表名的前缀是ajtuc。  最终在数据库名称的辨识上,务必留意schema这一术语,它通常与数据库名共同呈现。  url解码即可的库名joomla 阅读原文:原文链接 该文章在 2026/1/4 18:26:28 编辑过 |

关键字查询

相关文章

正在查询... |