Wireshark 私藏技巧: 多个高频操作 + 真实故障解决案例,让你快速玩转网络分析

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

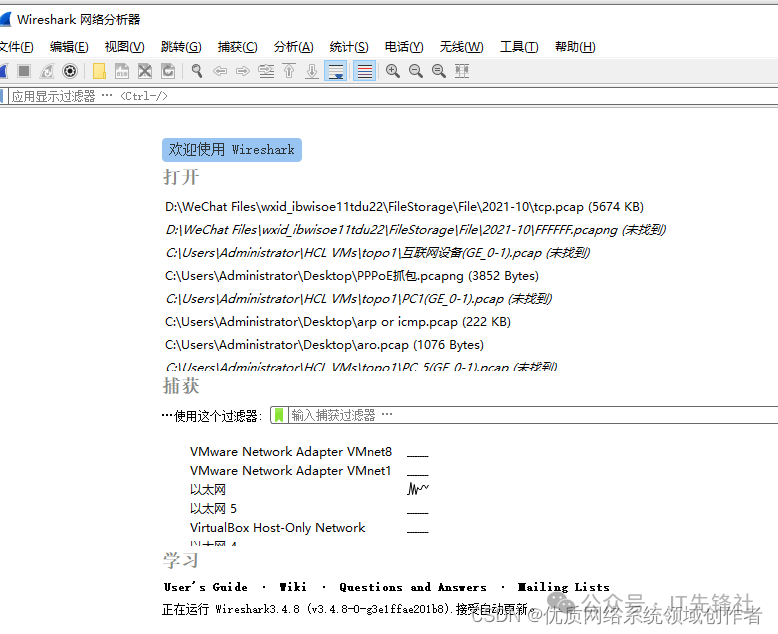

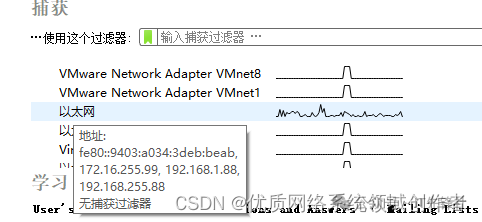

知识点网卡即网络接口控制器,是电脑或设备连接网络的硬件组件。 它能将设备的数字信号转成网络传输的信号,实现与路由器、交换机等设备的数据交换。常见类型有有线(插网线)和无线(连 WiFi)两种,是设备接入局域网、互联网的 “桥梁”,没有它设备无法联网。 Wireshark 是一款开源免费的网络协议分析工具,能实时捕获和解析网络中的数据流量。 它可展示数据包的详细内容,从源地址、目标地址到具体协议字段都清晰可见,支持上千种网络协议。无论是排查网络故障、分析数据传输问题,还是学习网络协议原理,它都是 IT 人员常用的工具,操作上可通过筛选规则精准定位所需数据。 Wireshark 之所以很火,主要是因为它是开源免费的,用户可以自由使用和修改源代码。其功能强大,能实时捕获和离线分析数据包,支持几乎所有常用网络协议,还可通过过滤器精准定位特定数据包。此外,它的界面直观,新手也容易上手,并且具有跨平台兼容性,能在 Windows、Linux 等多种系统上运行。同时,庞大的社区支持也为其持续发展和功能扩展提供了保障。。 过程(1)网卡选择   对于电脑本身有多个网卡的时候,选择网卡就成为了一个困惑的地方,其实这里很简单,只要把鼠标放在对应的网卡上面就可以看到地址等信息,就容易判断出来了。 (2)过滤器  直接抓包,电脑发出去的所有包,或者镜像过来的包 都非常的多,比便于查看某一个地址的流量,这里就需要学下wireshark的过滤器表达式。 比较操作符号 等于,比如192.168.1.1,则匹配出192.168.1.1的信息

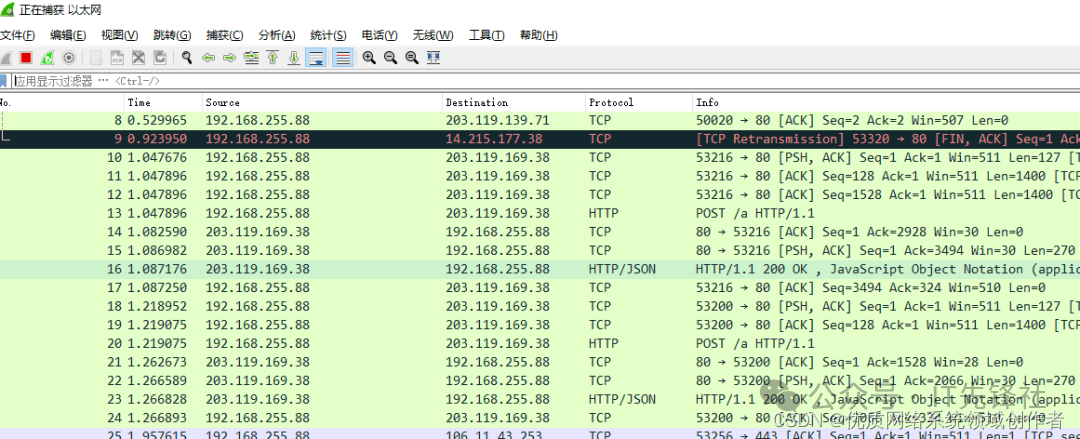

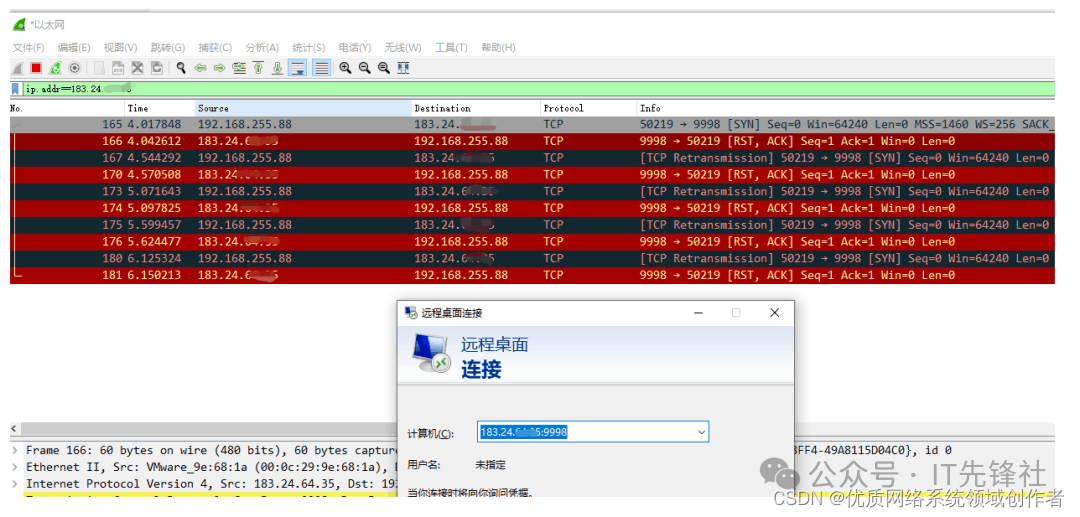

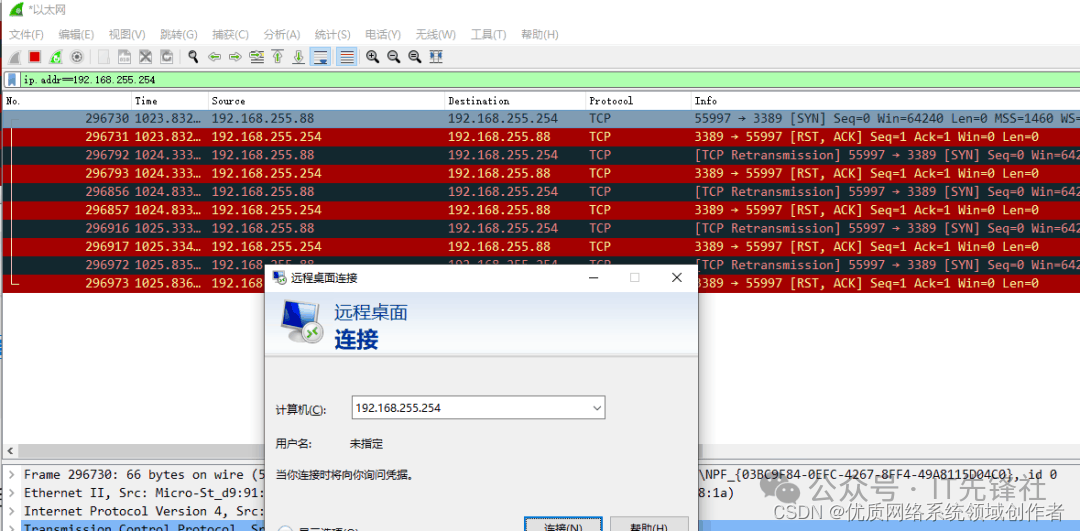

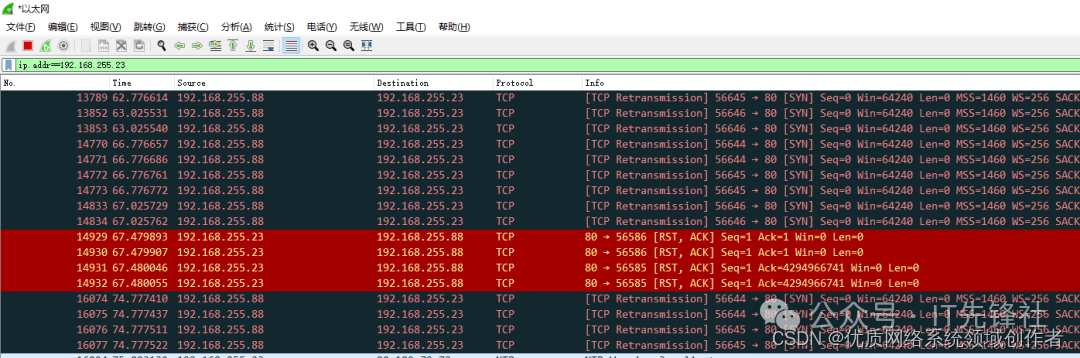

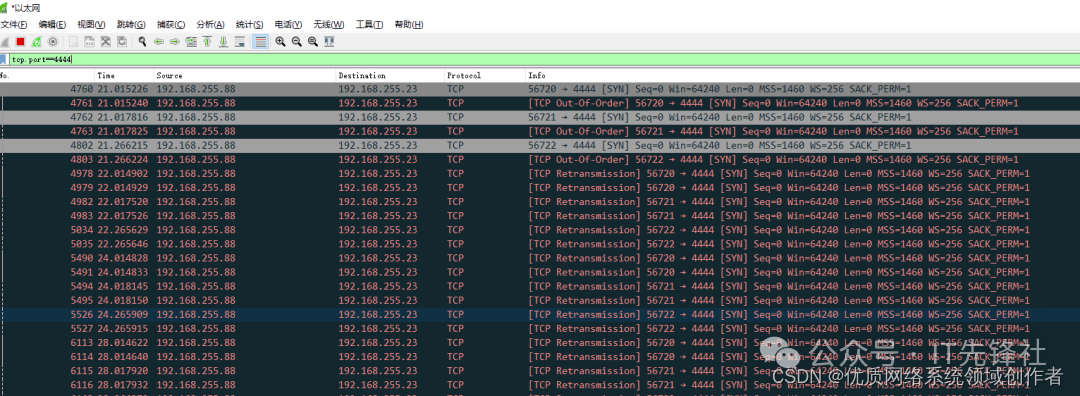

逻辑操作符号 and 两个条件必须同时满足 ip地址过滤 ip.addr:匹配IP地址,源目任意一个匹配即可 端口、标识过滤 tcp.port:匹配tcp端口号,源目任意一个即可 协议过滤 可以通过输入arp、ip、icmp、udp、tcp、dhcp、dns、stp等来匹配 (3)常见过滤语法 ip.addr192.168.1.1:匹配源目有192.168.1.1的地址 案例一:端口映射访问失败 客户在路由器做了端口映射,但是外网访问业务不通,初步检查配置没有问题,开启了wireshark抓包  通过过滤器,ip.adrr==过滤出外网,这样源跟目都能匹配上,然后开始业务访问,发现本机192.168.255.88发给了对端的9998会话,开始建立SYN,但是第二条对方返回过来的是RST,ACK标志,这种情况有几个常见的可能 服务器安全策略原因禁止了,导致无法正常建立三次握手(这个通过排查个人防火墙是否开启,有没有安全策略禁止对应端口号、以及安全软件等) 端口映射没生效,路由器回应的RST与ACK,因为路由器系统大多基于Linux定制开发的,如果映射没生效,相当于本身没有开放这个端口号,那么路由器收到以后会直接回应RST、ACK。  比如这里远程桌面路由器的接口地址,可以看到,它是直接返回RST、ACK来快速断开,从上面的分析来看,很大可能是因为路由器的映射没生效导致的。 问题解决:把端口映射配置删除掉,重新配置了一次,问题解决,映射生效,可以正常的建立三次握手建立TCP连接了,如果实际中重新配置还是没用,还可以在服务器端口开启wireshark的抓包,匹配客户端过来的地址,看是否有收到,如果没收到,正面对方流量没过来,可能是运营商过滤了,或者路由器收到没有转发。(这里运营商过滤应该是不存在,因为有关于对方的RST、ACK回包,表明对方已经收到) 案例二:访问对方业务不通 实际中,可能会遇到这样的情况,Ping对方是通的,但是访问具体的业务却不通,在无法定位的时候,wireshark可以帮忙缩短这些可能性的范围。 (1)对方有回应  如果对方有回应,不管flag是什么,但是至少说明对方可以接收到这边发过去的报文,然后根据flag来定位,像RST、ACK,上面已经分析过了 (2)对方没有回应  如果发送过去的数据,对方一直没响应,只有客户端一直在重传,那这个就有两种可能 数据包发出去,对方没有收到 阅读原文:原文链接 该文章在 2026/1/4 16:33:42 编辑过 |

关键字查询

相关文章

正在查询... |